Zelogx Platform - デモギャラリー

Zelogx ミッション駆動型デモをお楽しみください - MSL Setup Pro ミッションガイド

実際のデモの申し込みはただいま準備中です。

このページには、デモをお使いの Proxmox ホスト上でそのまま再現できる、ステップバイステップのシナリオがすべて含まれています。M2-2 MSL Setupのインストールを体験する。から読み進めていただくと、MSL Setup のインストール手順を一通り追体験できます。

目次

- Mission-1 VPNのセットアップを完了させる

- Mission-2 体験ミッション予定時刻になったら

- Mission-3 隔離環境にVMを構築

- Mission-4 完全隔離

- Mission-5 セルフケアダッシュボードの体験

Mission1 - VPNのセットアップを完了させる。目安:15分

M1-1 - 指示に従ってVPN Clientをインストールせよ。

VPNクライアントはPritunl Client/OpenVPN Clientどちらでも良い。

- OpenVPNの場合 クライアントのダウンロード:https://openvpn.net/community/

- Pritunlの場合 クライアントのダウンロード:https://client.pritunl.com/#install

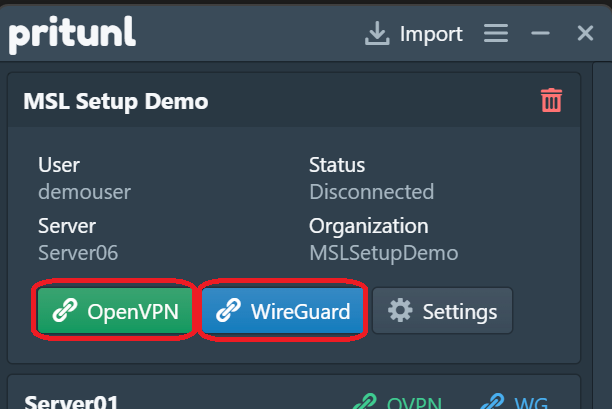

Pritunl clientはOpenVPN/Wireguardの両方で接続可能なclientである。 どちらを使うかはあなた次第

M1-2 - VPN Clientにdemoに接続するための設定を行え。

-

info@zelogxからのメールを確認し、添付ファイル(demo_20260201_1300_user01.tar)を保存せよ。

-

OpenVPNの場合:

添付の.tarファイルを解凍し中のMSLSetupDemo_userXXX_Server06.ovpnをOpenVPN Clientにimportせよ。

OpenVPN GUIを実行しタスクバーに隠れているOpenVPNアイコンを右クリックするのだ。

Import->Import file…を選択し、先ほどの.ovpnファイルをインポートせよ

-

Pritunlの場合:

添付の.tarファイルをPritunl Clientにimportせよ。

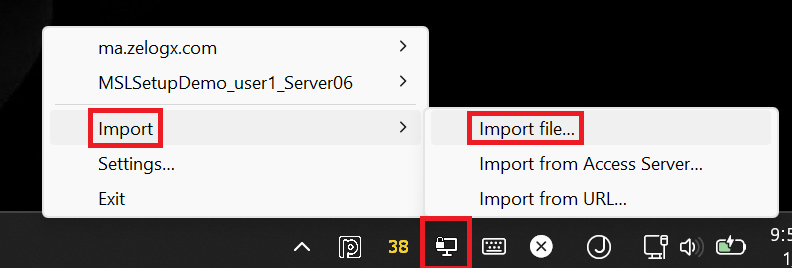

タスクバーに隠れているPritunlアイコンをクリックするのだ。

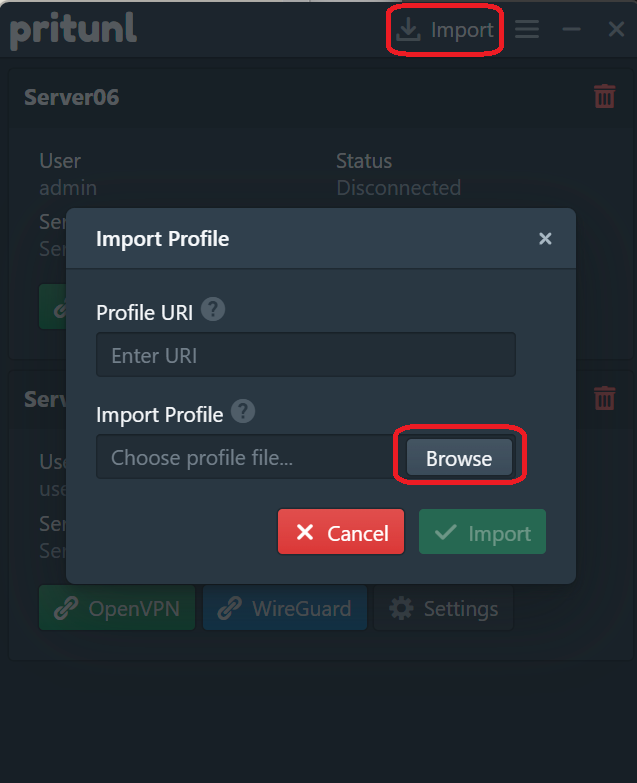

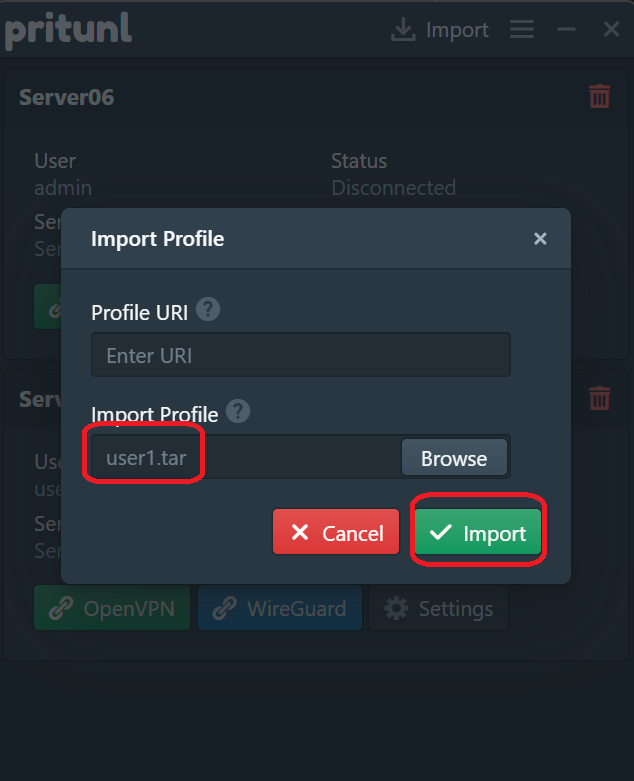

Importボタンclick -> Browse -> 先ほどのdemo_20260201_1300_user01.tarを選択

最後にImportボタンをclickで完了だ →

→

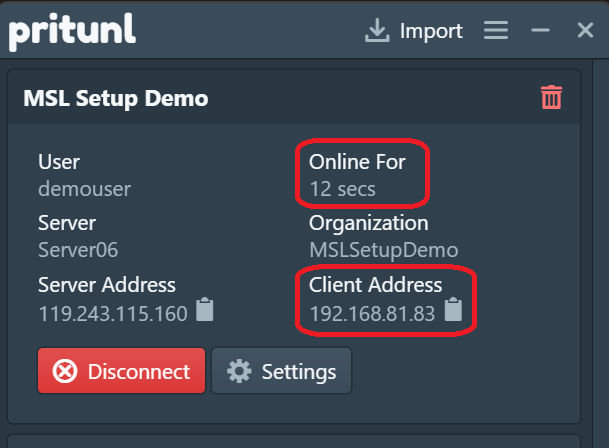

M1-3 - VPNが接続できることを確認せよ

PritunlクライアントまたはOpenVPNからVPN接続可能なことを確認するのだ。

Pritunlクライアントの場合、以下の二点が確認できれば接続OKだ。

- “Online for”の値がカウントアップされている。

- Client AddressにIPアドレスが出ている。

→

→

接続出来たら以下のpingコマンドが成功することを確認せよ。

PingコマンドはWindows Terminalから実行できる。以下のように表示されればOKだ

PS C:\Users\urname> ping 172.16.21.254

Pinging 172.16.21.254 with 32 bytes of data:

Reply from 172.16.21.254: bytes=32 time=1ms TTL=64

Reply from 172.16.21.254: bytes=32 time=1ms TTL=64

Reply from 172.16.21.254: bytes=32 time=1ms TTL=64

Reply from 172.16.21.254: bytes=32 time=1ms TTL=64

Ping statistics for 172.16.21.254:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 1ms, Average = 1msM1-4 - VPNを切断し待機する。

これで、ミッション2以降の継続が可能となった。

PritunlクライアントまたはOpenVPNでVPNの切断(Disconnect)を行い体験ミッション予定時刻まで待機するのだ。

他のミッションが進行中の可能性がある。絶対に気付かれてはならない。速やかに切断せよ。

M1 ラップアップ

このミッションでは、以下を確認できました

- Pritunlクライアントのインストール

- Pritunlクライアントでのクライアントプロファイル取り込み方法の容易性

—Mission1 Accomplished!—

Mission 2 - 体験ミッション予定時刻になったら。目安:20分

M2-1 VPN接続

次の指示は体験ミッション予定時刻の約一時間前にメールで通知される。 体験ミッション予定時刻までに、快適に作業できる場所まで移動し、準備を整えよ。 そして、体験ミッション予定時刻になったら、直ちにVPNを接続し次の指示に従え。

M2-2 MSL Setupのインストールを体験する。

以下のコマンドを実行し、20分以内にMSL Setupのインストールを完了せよ。

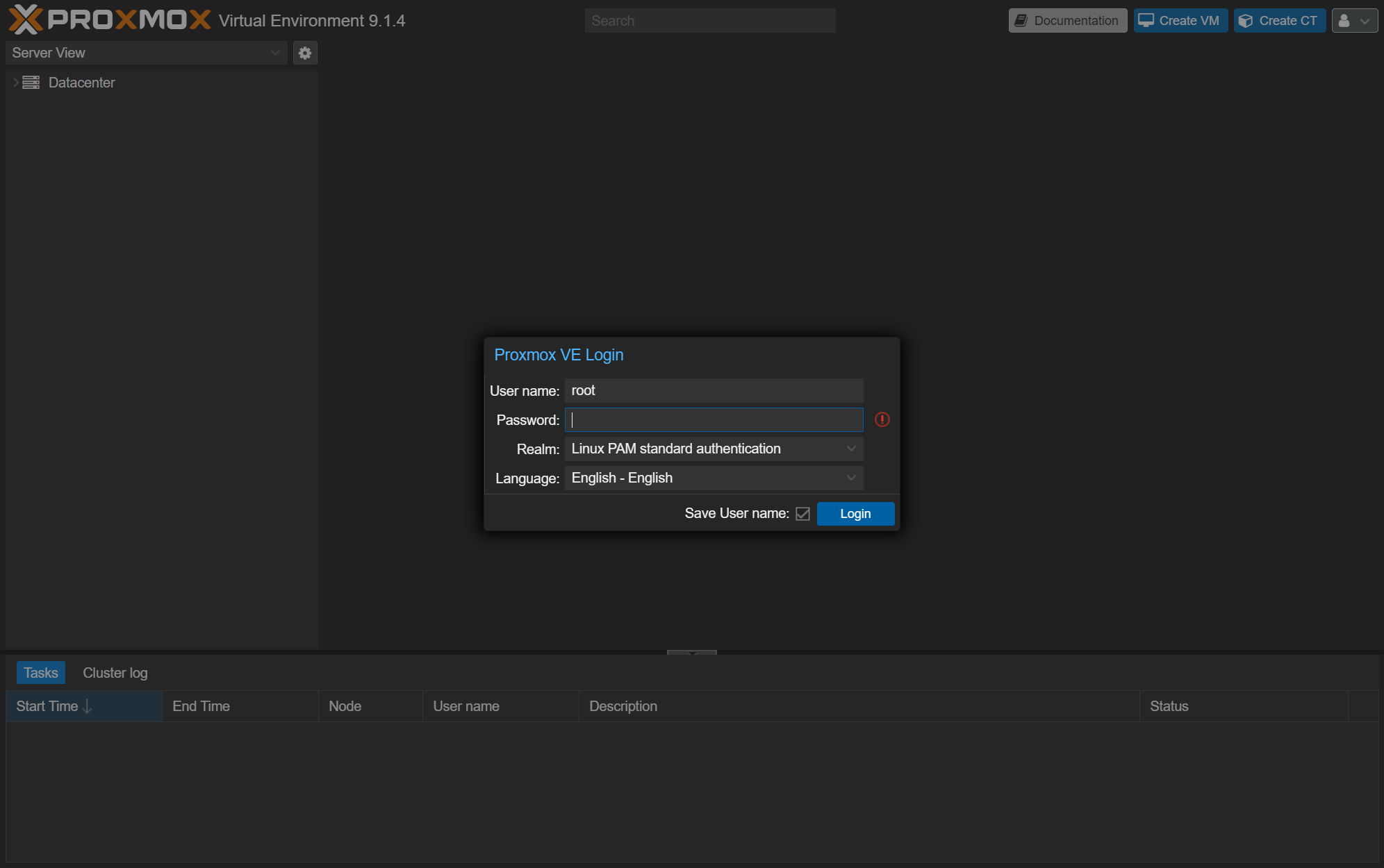

M2-2-1 Proxmoxダッシュボードにログイン

デモ環境では、既にProxmoxが起動しています。Proxmoxダッシュボードへログインせよ。

https://172.16.21.1:8006

User name:root

Password:zelogxdemo

Realm:Linux PAM standard authentication

デモ環境ではsshでの接続は出来ないようになっています。

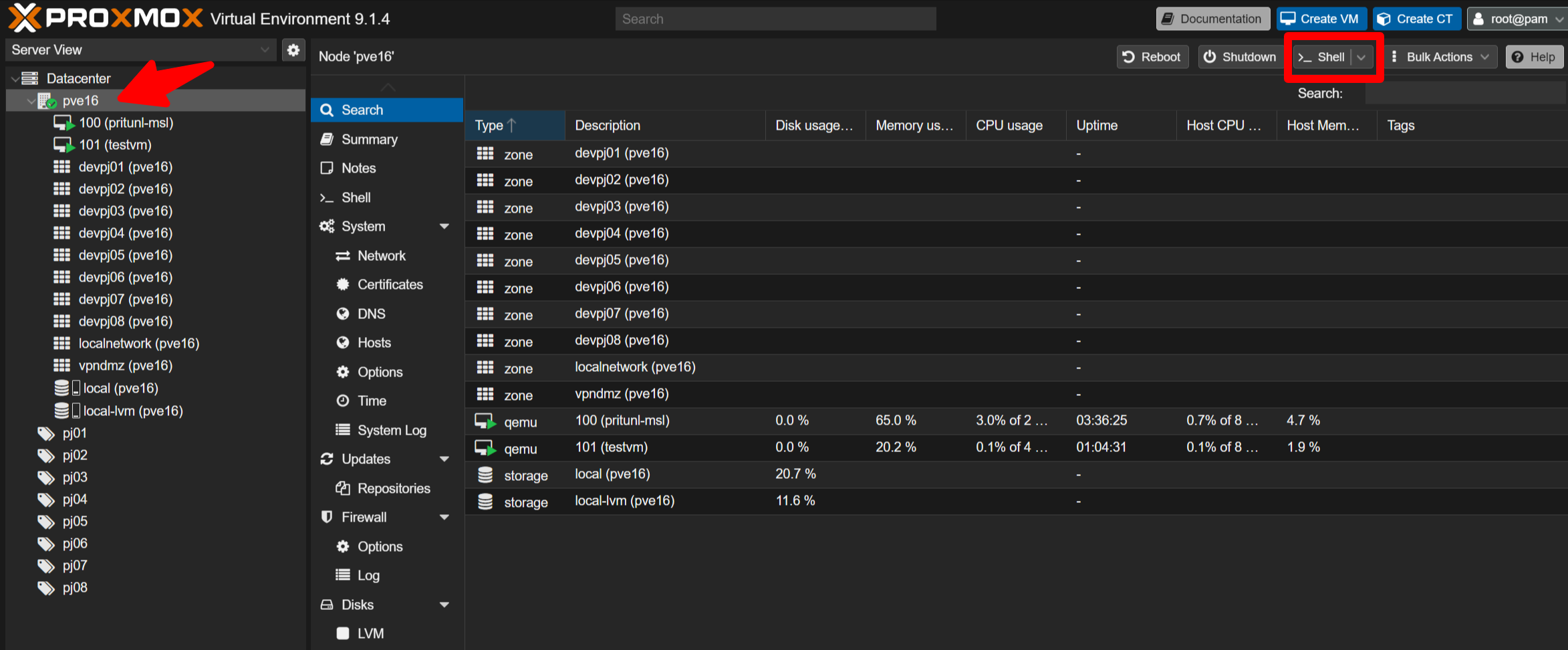

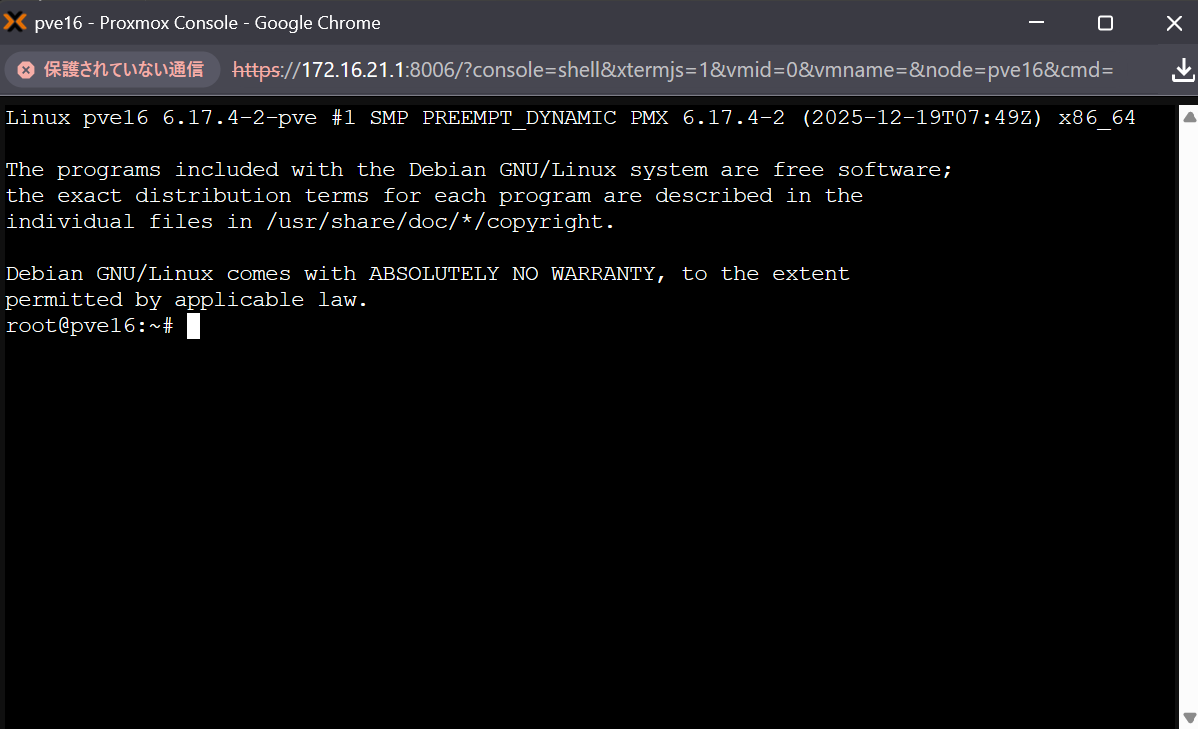

M2-2-2 Proxmox コンソールから、インストールの開始

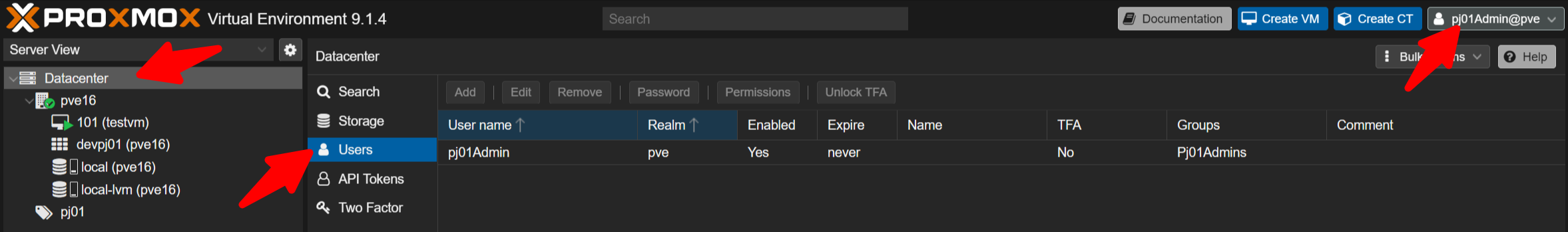

ログインしたら、左のtreeからDatacenter -> pve16 を選択。

右側上方の>_ Shellをクリックしてください。コンソールが開きます。

→

→

以下のコマンドを投入し、MSL Setup Proのインストールを体験してください。 対話形式でのIPアドレス設定から始まり環境の自動構築を、10分程度でご体験頂けます。

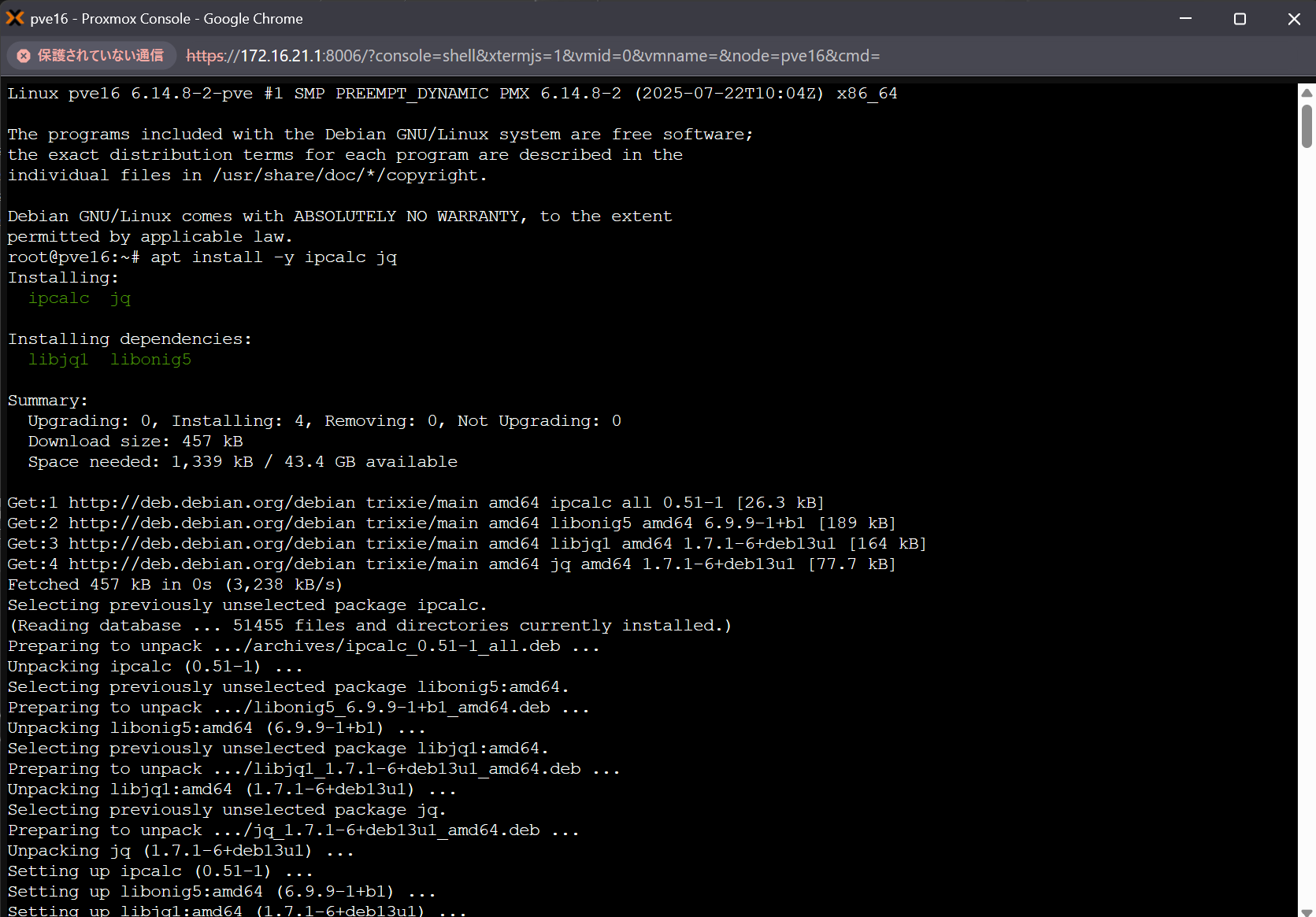

apt install -y ipcalc jq

cd msl-setup-pro-1.1.1_corporate/

# Setup for English users.

./01_networkSetup.sh

# 日本語の場合(Setup for Japanese users)

./01_networkSetup.sh jpインストールコマンド実行の様子→

以降のミッションをスムーズに終わらせる事が出来るよう、ネットワーク アドレスなどあらかじめ最適な値になっています。インストーラに表示された値を そのまま使用するようにしてください。

以下のように対話式インストールが始まります。

==========================================

フェーズ 1.1: ネットワーク環境チェック

==========================================

========================================

Zelogx? Multi-Project Secure Lab セットアップへようこそ

========================================

フェーズ 1: 既設ネットワークを探索しています...

----------------------------------------

(a) MainLANの設定

----------------------------------------

自動検出されたMainLAN (vmbr0ネットワーク):

ネットワーク: 172.16.21.0/24

ゲートウェイ: 172.16.21.254

MainLAN CIDRを入力 [172.16.21.0/24]:

MainLAN ゲートウェイを入力 [172.16.21.254]:

(b) Proxmox VE IPの設定

----------------------------------------

自動検出されたProxmox VE IP (vmbr0):

IPアドレス: 172.16.21.1

Proxmox VE IPを入力 [172.16.21.1]:英語の場合、以下が表示されます。

==========================================

Phase 1.1: Network Environment Check

==========================================

========================================

Welcome to Zelogx? Multi-Project Secure Lab Setup

========================================

Phase 1: Discovering existing networks...

----------------------------------------

(a) MainLAN Configuration

----------------------------------------

Auto-detected MainLAN (vmbr0 network):

Network: 172.16.21.0/24

Gateway: 172.16.21.254

Enter MainLAN CIDR [172.16.21.0/24]:

Enter MainLAN Gateway [172.16.21.254]:

(b) Proxmox VE IP Configuration

----------------------------------------

Auto-detected Proxmox VE IP (vmbr0):

IP Address: 172.16.21.1

Enter Proxmox VE IP [172.16.21.1]:上記シェル完了時、 日本語で設定した場合は、以下のメッセージが表示されます。

手動設定が必要です: ルーター設定 (手動操作が必要)

========================================

ルーター設定のお願い

----------------------------------------

以下の設定をルーターに適用してください(値は自動展開済み):

- スタティックルート: 宛先 172.31.16.0/21 → ゲートウェイ 172.16.21.1

- ポートフォワード (OpenVPN): 11856-11863/UDP → 172.16.21.9

- ポートフォワード (WireGuard): 15952-15959/UDP → 172.16.21.9

設定完了後、次のフェーズに進んでください

==========================================

フェーズ 1 完了: ネットワークセットアップ成功

次のステップ:

1. ルーター設定を実施してください(前のステップで表示された指示に従う)

2. ルーター設定完了後、以下を実行:

./02_vpnSetup.sh jp

==========================================英語で設定した場合は、以下のメッセージが表示されます。

Manual configuration required: Router Configuration (Manual Steps Required)

========================================

Router configuration required

----------------------------------------

Please apply the following settings on your router (values expanded):

- Static route: destination 172.31.16.0/21 -> gateway 172.16.21.1

- Port forward (OpenVPN): 11856-11863/UDP -> 172.16.21.9

- Port forward (WireGuard): 15952-15959/UDP -> 172.16.21.9

After completing router setup, proceed to the next phase

==========================================

Phase 1 Complete: Network Setup Successful

Next Steps:

1. Configure your router (follow instructions from previous step)

2. After router configuration, run:

./02_vpnSetup.sh en

==========================================コンソールログに表示されたように、static routeとport forwardの設定をあなたの インターネットルータに設定する必要があります。目的は以下の通りです。

- VPNユーザがインターネットから接続するため、Pritunl VMへのポートフォワード設定

- プロジェクトネットワークはPVE内部に居ることを設定する静的経路設定

ただしデモ環境では該当するルータが無いため、今回は実際の設定は行いません。 このまま何もせず次に進んで構いません。

間違って設定してしまった場合、以下のコマンドでセットアップ前の状態に戻すことが 可能です。

./0102_setupNetwork.sh --restore

または日本語の場合

./0102_setupNetwork.sh jp --restore

リストア完了後、再度./01_networkSetup.shを起動する事により、再セットアップ が可能です。

次のコマンド

./02_vpnSetup.sh

# for Japanaese Users (日本語バージョン)

./02_vpnSetup.sh jp本シェルの最後に出力された、URLにアクセスしてください。

URL: Proxmox dashboard

このURLを開くと、右上のnoteセクションにPritunlの初期ログインユーザ名と初期パスワードが 表示されています。

本デモでは不要ですが、このステップも以下のコマンドで実行前の状態に戻すことが可能です。

./0201_createPritunlVM.sh --destroy

それでは最後のセットアップに入ります。以下のシェルを実行することにより、 セルフケアダッシュボードのセットアップを行います。これによりVPNユーザが Proxmoxダッシュボードにアクセスできる様になり、VPNユーザが割り当てられている 隔離ネットワークに対してのみ、VMの作成、削除、起動、停止、スナップショット作成、 バックアップの取得等できるようになります。

また途中、どのストレージをpoolに割り当てるか、対話形式で聞かれます。Enter(全て選択)を入力して構いません。

では、実行してみましょう。

./0203_setupSelfCarePortal.sh

# for Japanese users

./0203_setupSelfCarePortal.sh jp最後に、各隔離環境用に生成されたProxmoxダッシュボードへのアクセスアカウントが表示されますので、コピーしておいてください。 Mission 5で使用します。メモ帳にでもコピー&ペーストしておくことをお勧めします

╔════════════════════════════════════════════════════════════════╗

║ IMPORTANT: Save these credentials immediately! ║

╚════════════════════════════════════════════════════════════════╝

Project | Username | Password

--------|-----------------|----------------------------------

pj01 | pj01Admin@pve | EmaSeVzHeqoQnuuY

pj02 | pj02Admin@pve | 5U7MV0QfaTHkO5af

pj03 | pj03Admin@pve | NFgDvF+P0KnqwBLv

pj04 | pj04Admin@pve | P/a/+3RZIdj5+she

pj05 | pj05Admin@pve | AqYNCS//EnaQRu2E

pj06 | pj06Admin@pve | BqxNVHio3M79gFWn

pj07 | pj07Admin@pve | Szr8uiZ8Y26JfjX7

pj08 | pj08Admin@pve | O4P7KRQAo1gMlFnKこれで、MSL Setupのインストールは全て完了しました。 次のステップへ進みましょう。

M2-3 作成された隔離ネットワークの確認

自動作成されたネットワークダイアグラムを見てみましょう!

Proxmox dashboard の左側ツリーのDatacenter->PVE16->Notesを選択します。

Proxmox ダッシュボードのPVEホストのnotesを見ることにより、今回あなたが作った ネットワークがネットワークダイアグラムとして表示されているのが確認できると思います。

M2-4 Operation Guideの確認

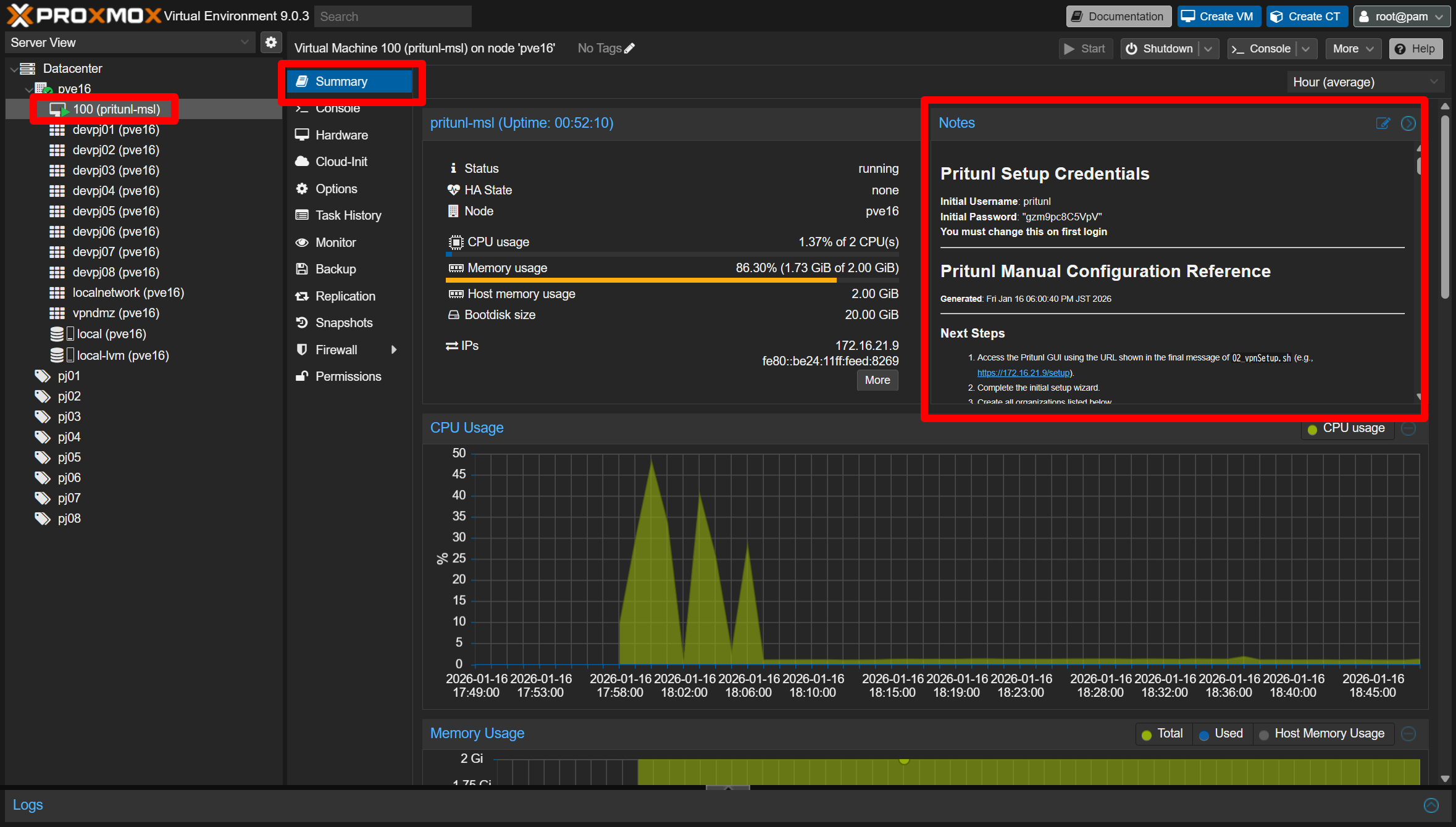

Day 1 Operation guideを見てみましょう。 Proxmox ダッシュボードのpritunl-msl VMのnotesを見ることにより、今回あなたが作った Pritunlの初期パスワードが確認可能です。

Proxmox dashboard の左側ツリーの

Datacenter -> PVE16 -> 100(pritunl-msl) -> Summaryを選択します。

画面右上にNotesセクションがあります。確認しましょう。

Pritunl Setup Credentials

Initial Username: pritunl

Initial Password: "xxxxxxxxxxxx"また、その下にはPritunl Manual Configuration Referenceとして、Day 1 operation guide

が表示されています。 この内容はこれから実行していきます。

PritunlダッシュボードへアクセスするURLもリンクで表示されています。

実際の初期パスワードには”は含まれません。

M2-5 Pritunl VMに組織、ユーザを作成しましょう。

M2-5-0 ログイン

以下のURLにアクセスしてください。前ステップのリンクをクリックしてもOKです。

今回のデモでデフォルト設定で作成されていれば、URLは以下の通りです。

https://172.16.21.9

ユーザ名:pritunl

パスワード: <先ほどのステップ(M2-4)で確認した初期パスワードを指定します>

初回表示される画面は後からでも変更可能ですが、ここでパスワードを 変更しておくのがお勧めです。 今回のデモ環境で生成されるパスワードは、 デモ終了後全て破棄されるので、あなたの好きなパスワードにしても構いません。

初回表示される画面はSaveボタンを押して終了します。

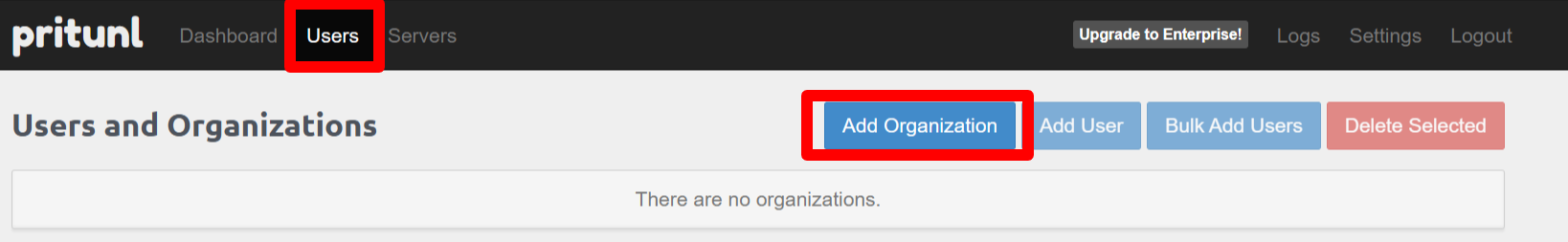

M2-5-1 organizationの作成

Pritunlの利用方法の詳細は本家Pritunlのガイドを参照してください。

ここではMSL Setupですぐに利用できるように設定します。

Usersタブを開きます。以下のような画面が表示されるので、Add Organizartionをクリックします。

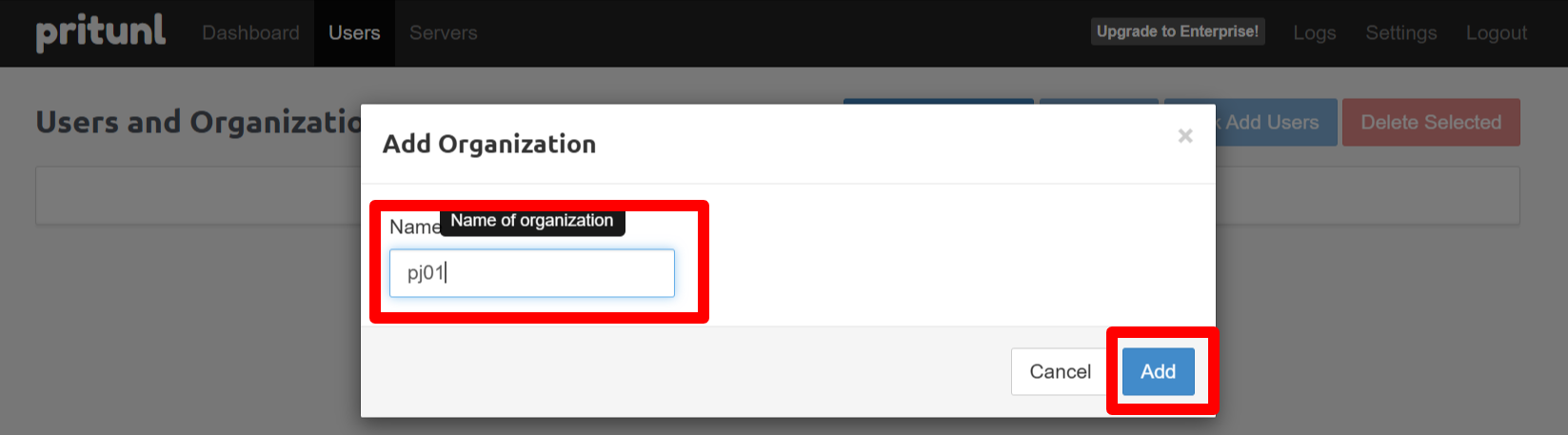

以下のような画面になるので、pj01と指定してAddボタンをクリックして下さい。

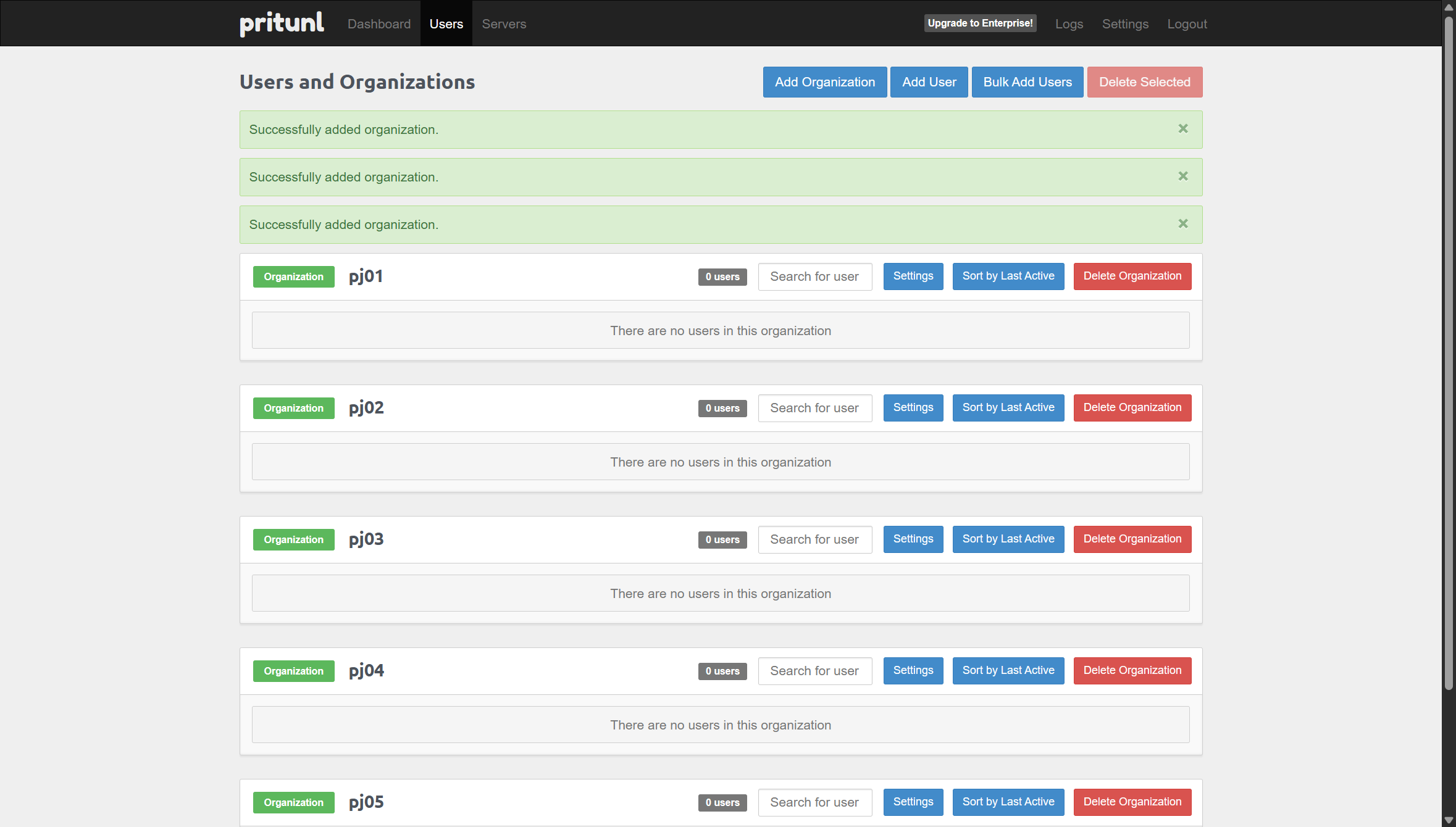

これでpj01という組織が作成されました。同様にpj02-pj08も作成します。

以下は、隔離ネットワーク数分の組織(pj01-pj08)を作った後の画面の例です。

隔離ネットワーク分のOrg(pj01-pj08)を作成したら、本作業は毎回実施する必要は ありません。

将来的にはこのステップも自動化される可能性があります。

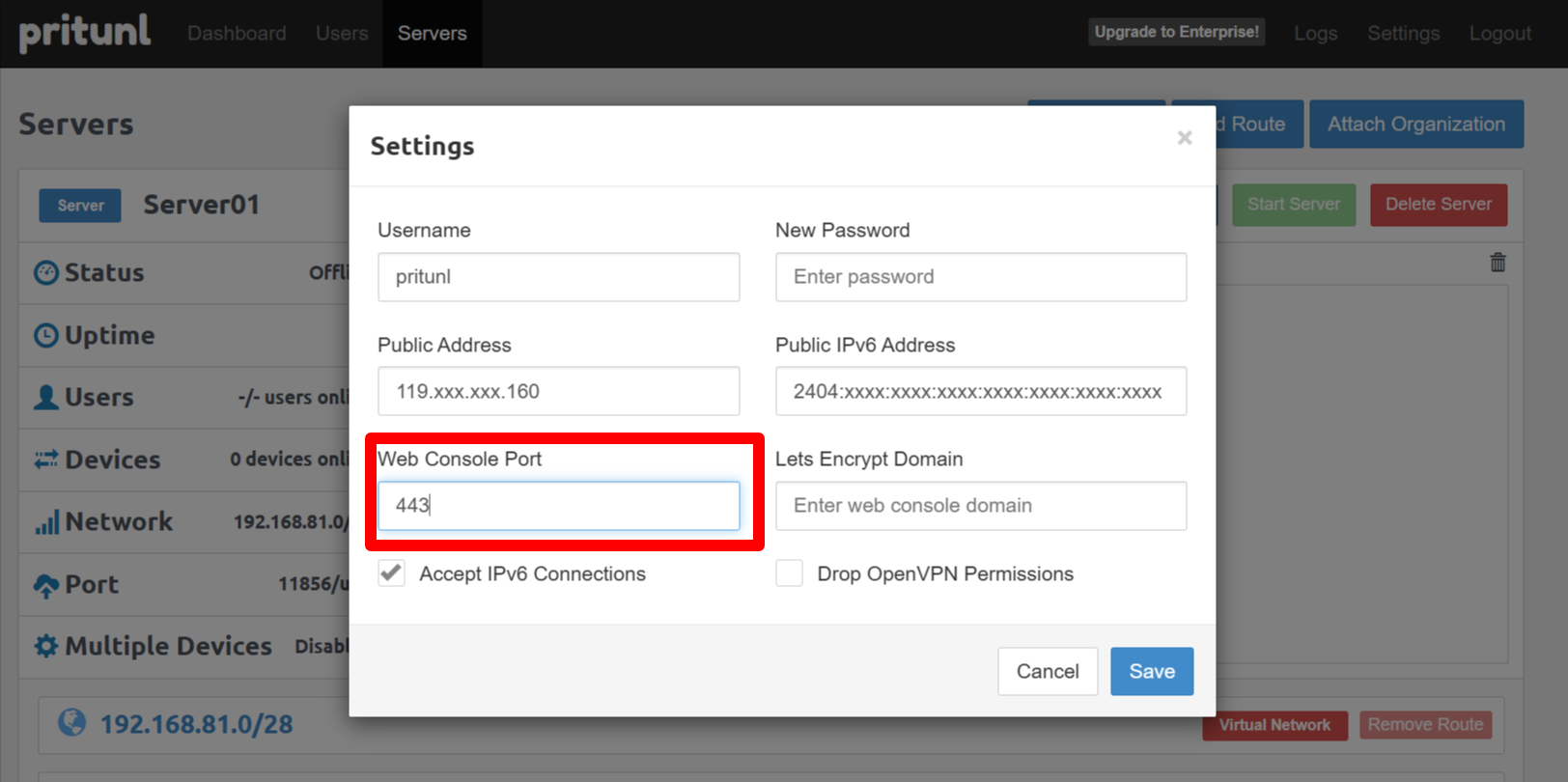

M2-5-2 OrganizationのServerへのアタッチ

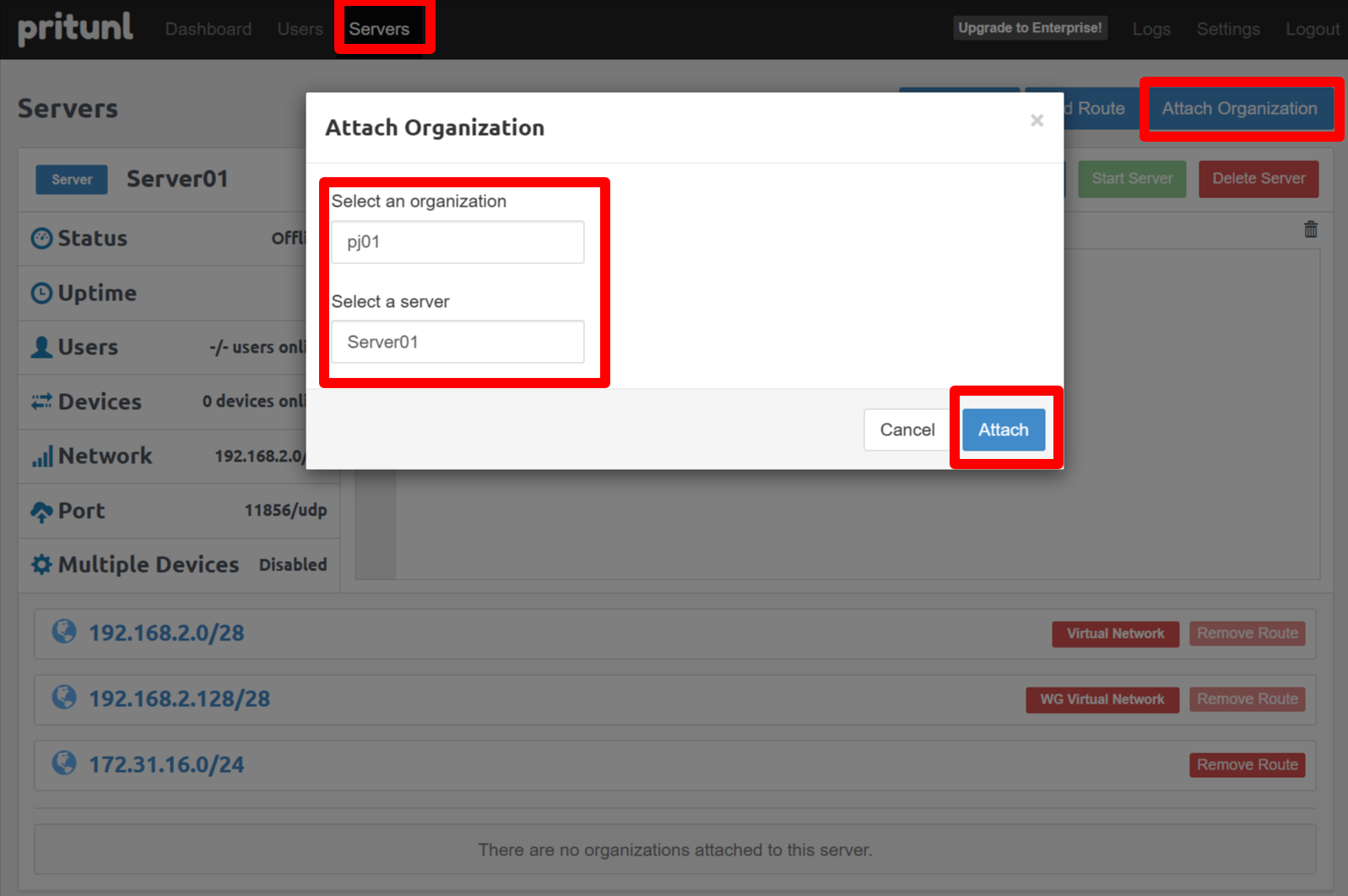

Serversタブをクリックしてください。

既に各隔離ネットワーク専用のVPN Server01~Server08 (8個の場合) が作成されて

いるのが判ると思います。

Attach Organizationというボタンがあるので、このボタンでorganizationをserverに

アタッチしていきます。

Select an organization: pj01

Select a server: Server01

-> [Attach]

pj01 -> Server01 という設定をしたのが以下の画面です。

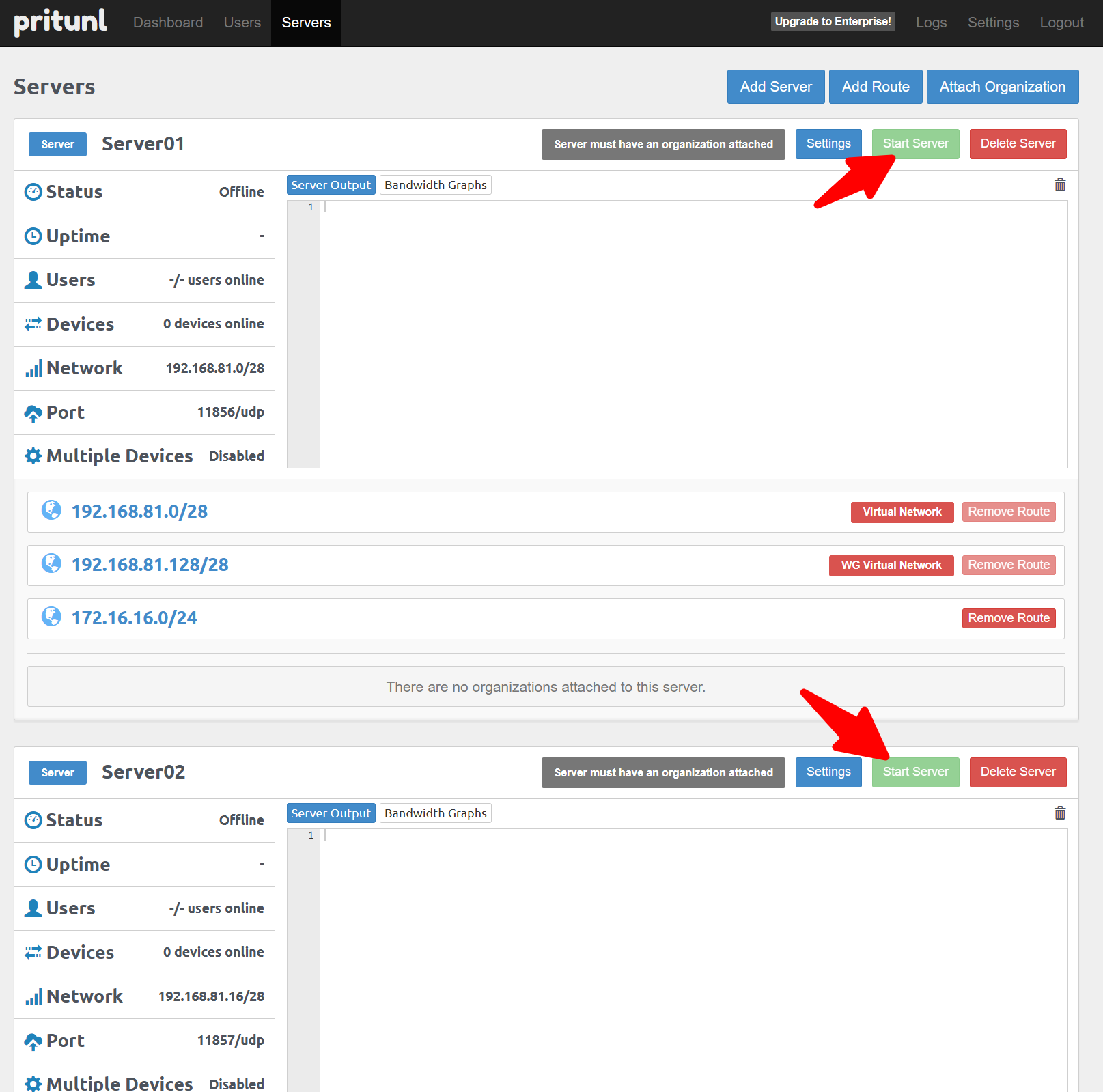

同様にpj02 -> Server02というように設定して置くのが良いでしょう。 先に全てのattachを終わらせることにより、本作業は毎回行う必要が無くなります。

pj02 -> Server02

pj03 -> Server03

pj04 -> Server04

pj05 -> Server05

pj06 -> Server06

pj07 -> Server07

pj08 -> Server08

将来的にはこのステップも自動化される可能性があります。

M2-5-3 VPN Serverの起動

Serversタブをクリックしてください。

隔離ネットワーク専用のVPN Server01~Server08 (8個の場合) が作成されていますが、

まだサーバは起動してません。これらのサーバを全て起動してください。

[Start Server]ボタンが各サーバ毎にあるので、Server01~Server08まで全てのサーバを起動します。

ここまでで初期セットアップは完了です。

これ以降の設定は、VPNユーザが増減するタイミングのみ実施すれば良いので、非常に 簡単に日常運用を行う事が可能です。

将来的にはこのステップも自動化される可能性があります。

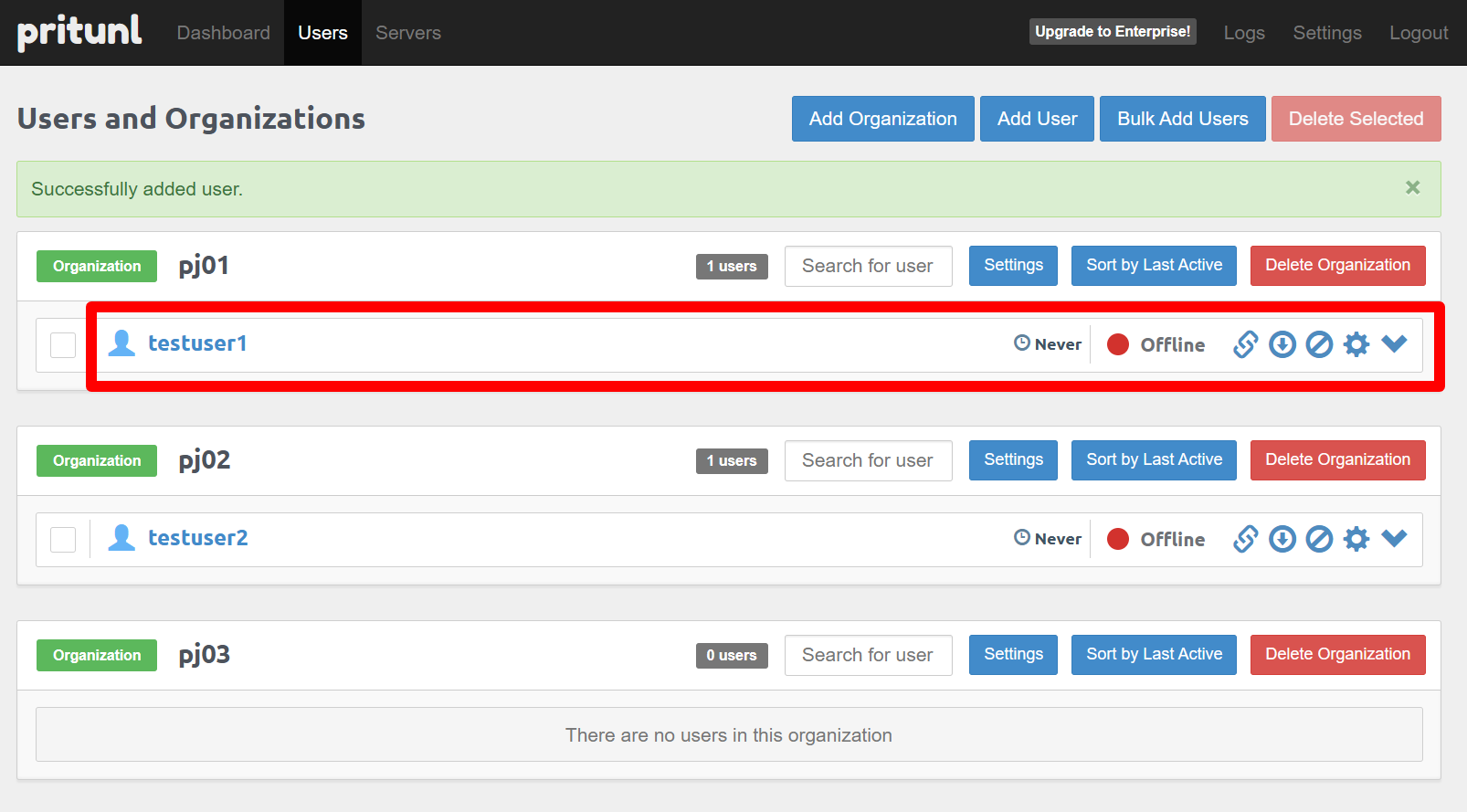

M2-5-4 VPN userの作成

今度はユーザを登録します。1名追加してみましょう。Add Userボタンから 登録する事が可能です。 ユーザ名:testuser1 organization:pj01 (ここではpj01としますが、勿論他のorganizationでも構いません)

Userは、各隔離環境にリモートからVPNアクセスするユーザが増減するタイミングで、 毎回設定する必要があります。

M2-5-5 VPNユーザの鍵管理

ユーザを作成すると以下のような画面になります。

ユーザ名の右側にClick to download profileというアイコンがあるのでクリックしてみましょう。

tar形式でVPNクライアントのクライアントキーがダウンロードされます。

あとは、これをリモートユーザにメールなど(安全な方法)で送付すれば完了です。

ユーザは、このプロファイルを使ってPritunl VPNクライアントまたはOpenVPNクライアントを使用してVPN接続することが可能です。

そうです。今あなたがデモ環境に接続している方法と全く同様です。

M2 ラップアップ

このミッションでは、以下を確認できました

- MSL Setupのインストールの容易性、隔離環境構築速度

- MSL Setup完了時、ProxmoxダッシュボードのNotesに記載されたネットワークダイアグラムや運用ガイド

- MSL Setupを使用して起動したPritunl VMの初回セットアップ方法の容易性

- PritunlによるVPNユーザ管理やVPNプロファイル管理の容易性、日常運用の容易性

—Mission2 Accomplished!—

Mission 3 隔離環境にVM(Ubuntu 24.04.3)を構築してみましょう。目安:10分

構いません。

ProxmoxでVMを構築したことがある人は、ポイントだけ確認してスキップしても構いません。

ポイントは以下の2点です。

- M3-1-2-1 General でResource Poolに作成したい隔離環境のプロジェクト名を指定する。

- M3-1-2-6 Network で、NICの接続先Bridge名を隔離ネットワークに対応したvnetpjXXを指定する。

M3-1 Create VM

隔離されたネットワークPJ01にVMを作ってみましょう。

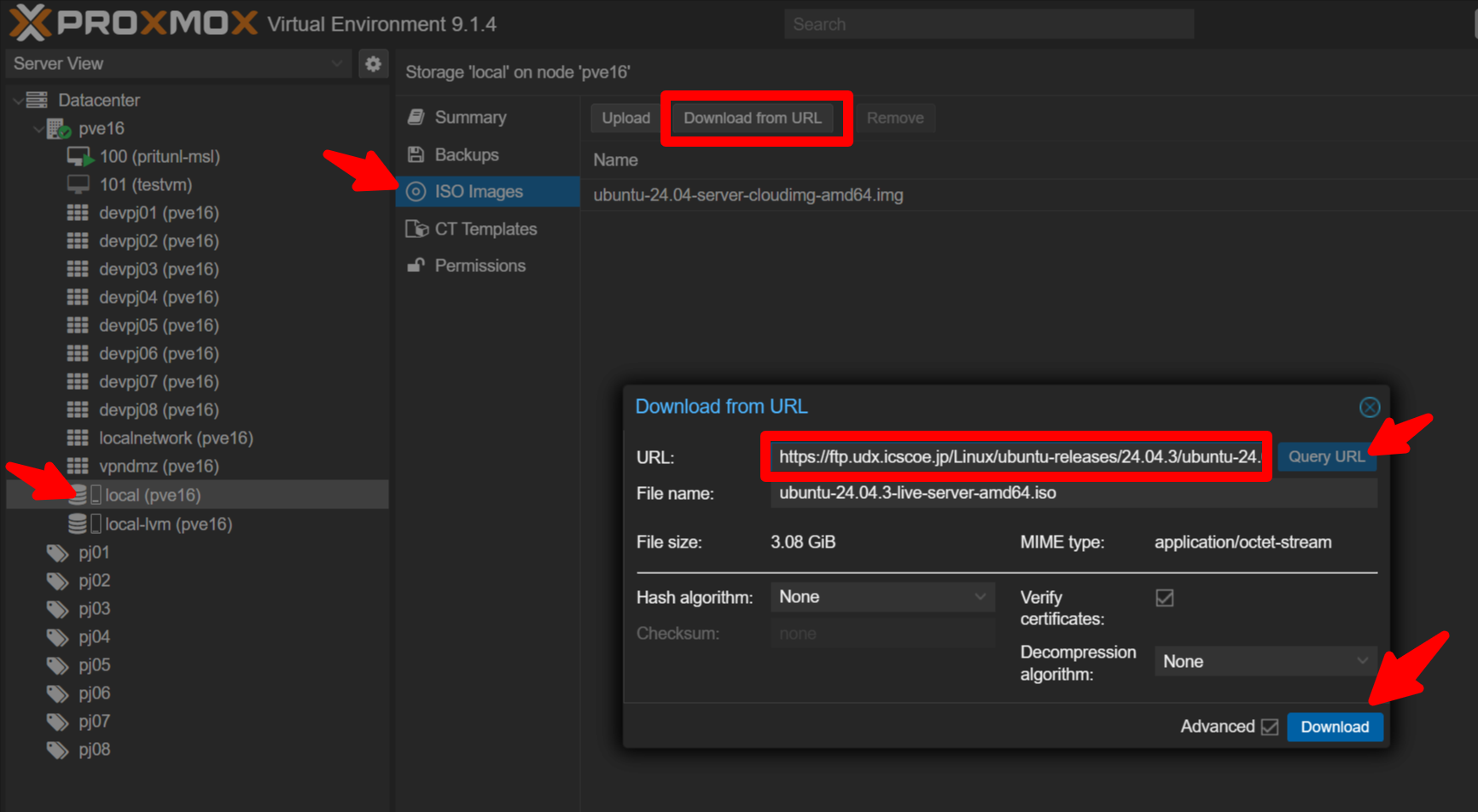

M3-1-1 ISO download

このステップは不要なので削除されました。

M3-1-2 VM作成

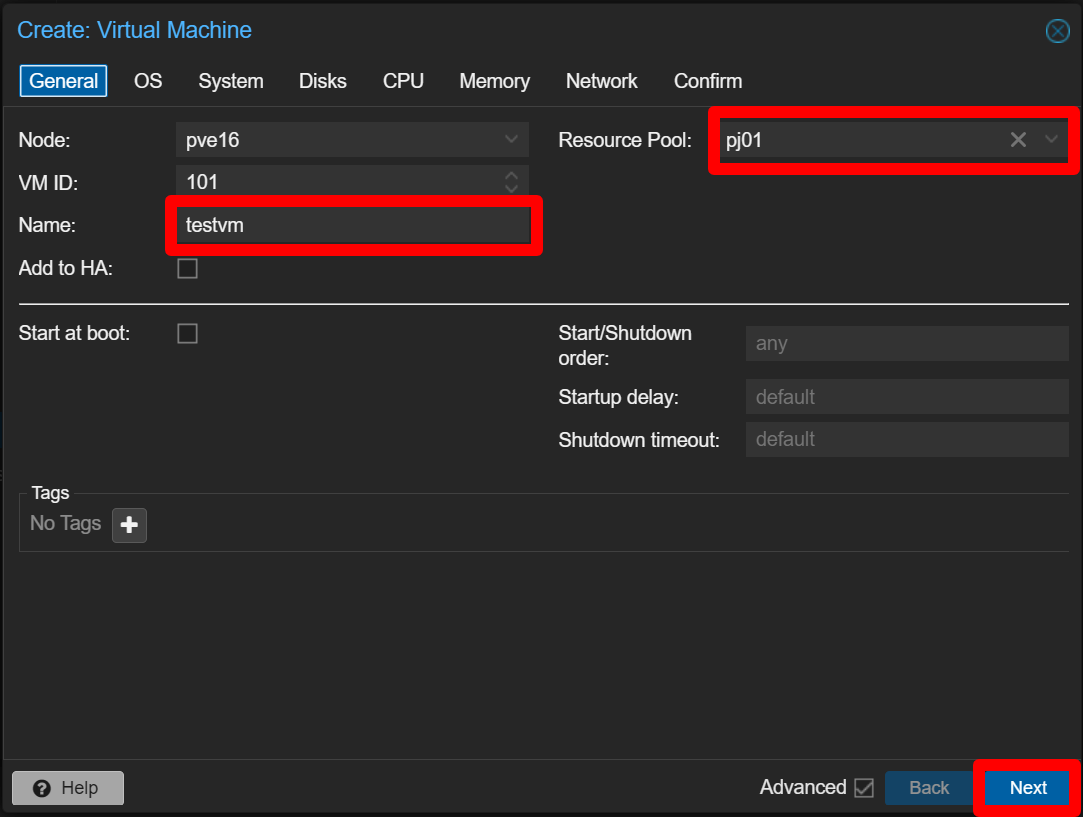

Datacenter -> pve16 -> “Create VM”をクリックすると以下の画面になります。

M3-1-2-1 General

作成するVMの以下の値を設定し、nextをクリックしてください。

Name:testvm

Resource Pool: pj01 <---- ここが重要です。隔離されたネットワークのpoolに属するようpool名にpj01を指定してください。

Nextをclickしてください。

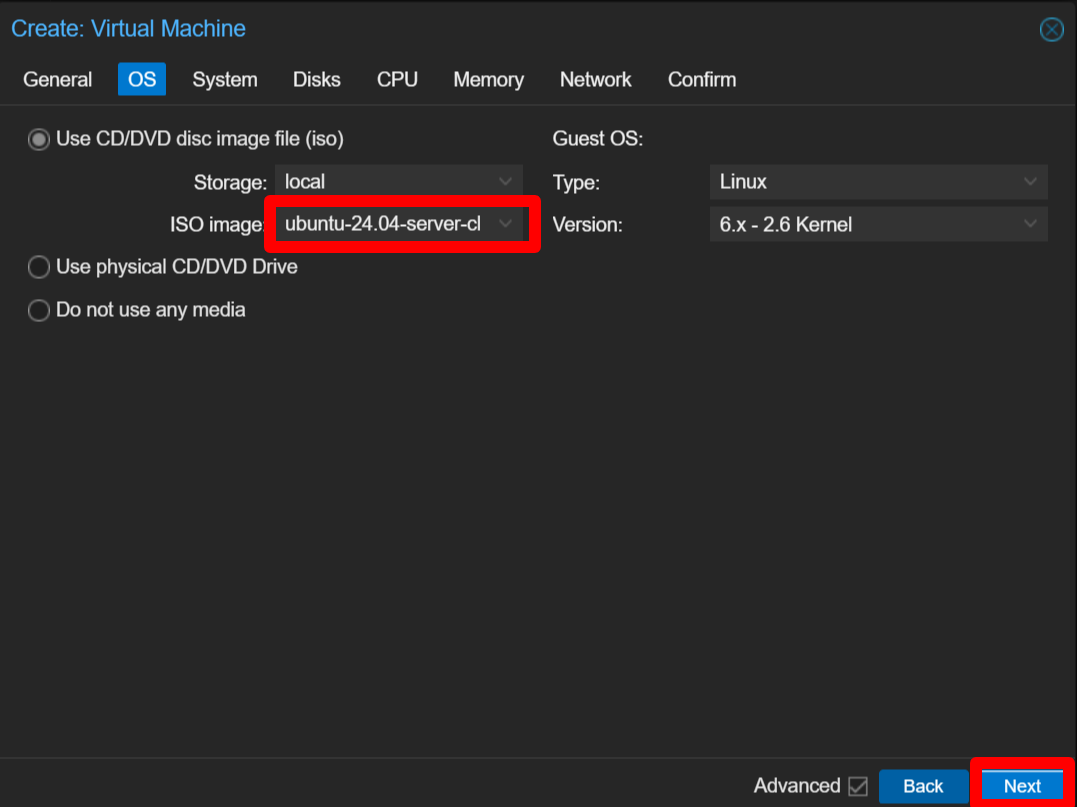

M3-1-2-2 OS

作成するVMのOSのISOファイルを指定します。

- Use CD/DVD disc image file (iso)の以下の項目を設定してください。

- ISO image: ubuntu-24.04.3-live-server-amd64.iso

- Nextをclickしてください。

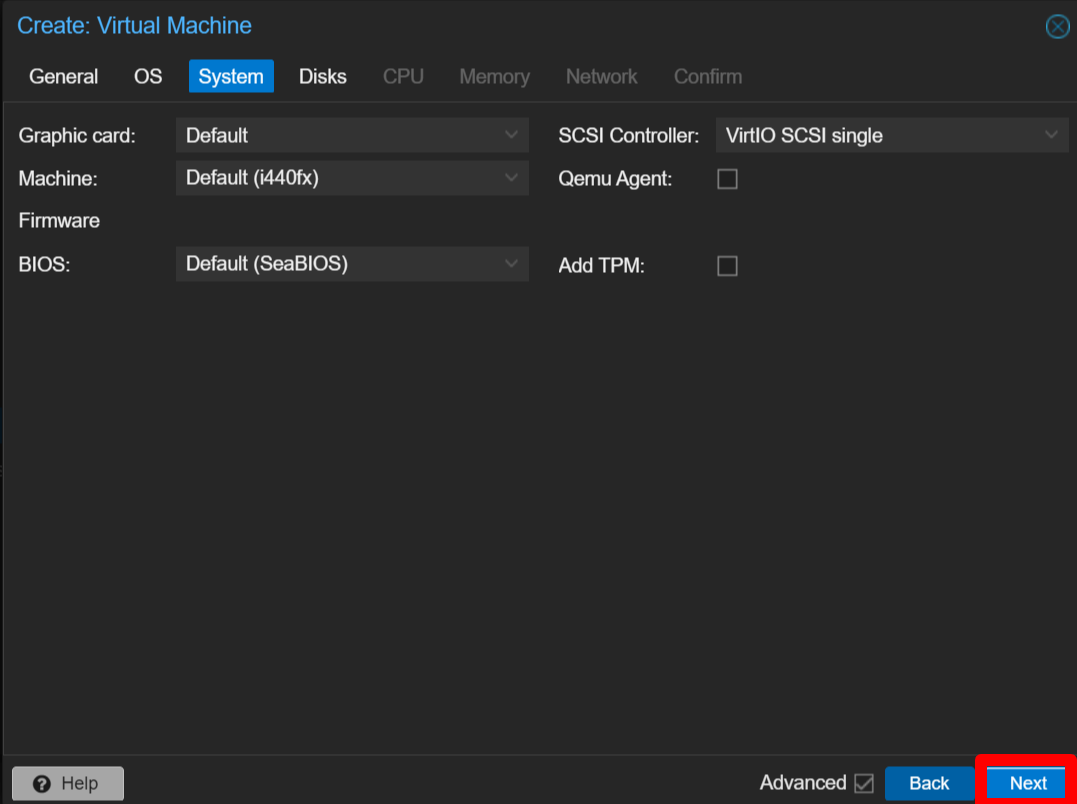

M3-1-2-3 System

Nextをclickしてください。

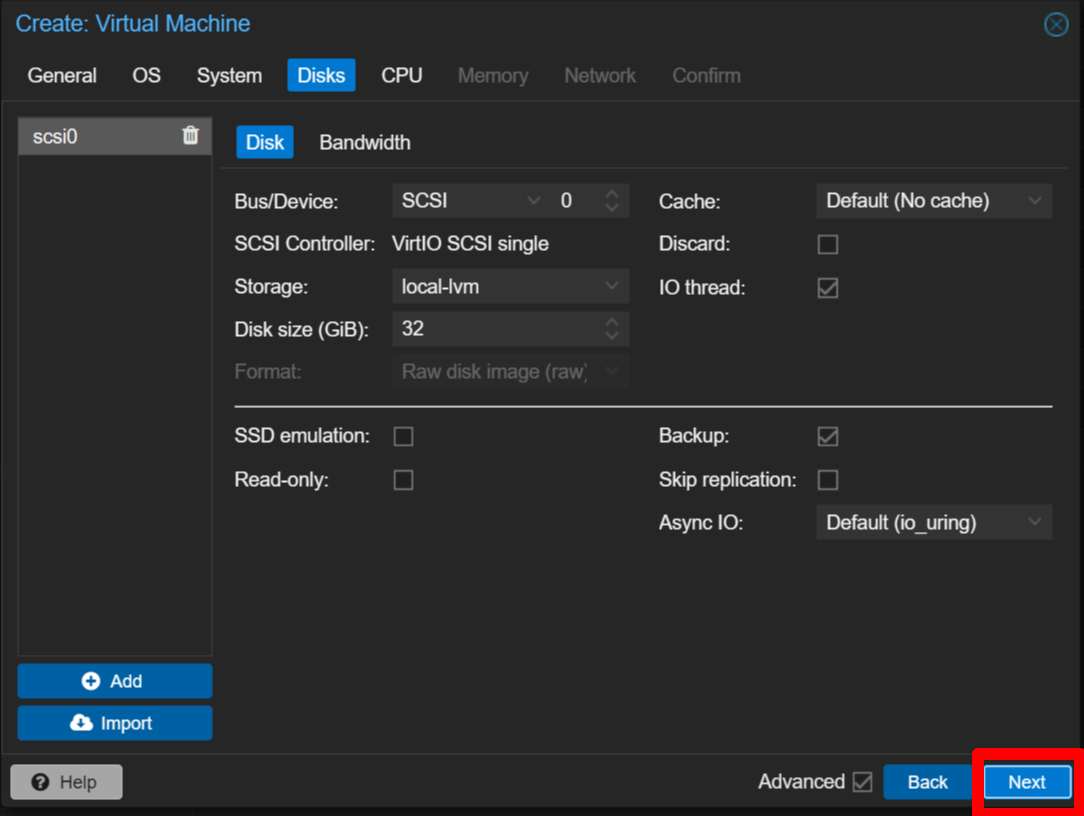

M3-1-2-4 Disks

Nextをclickしてください。

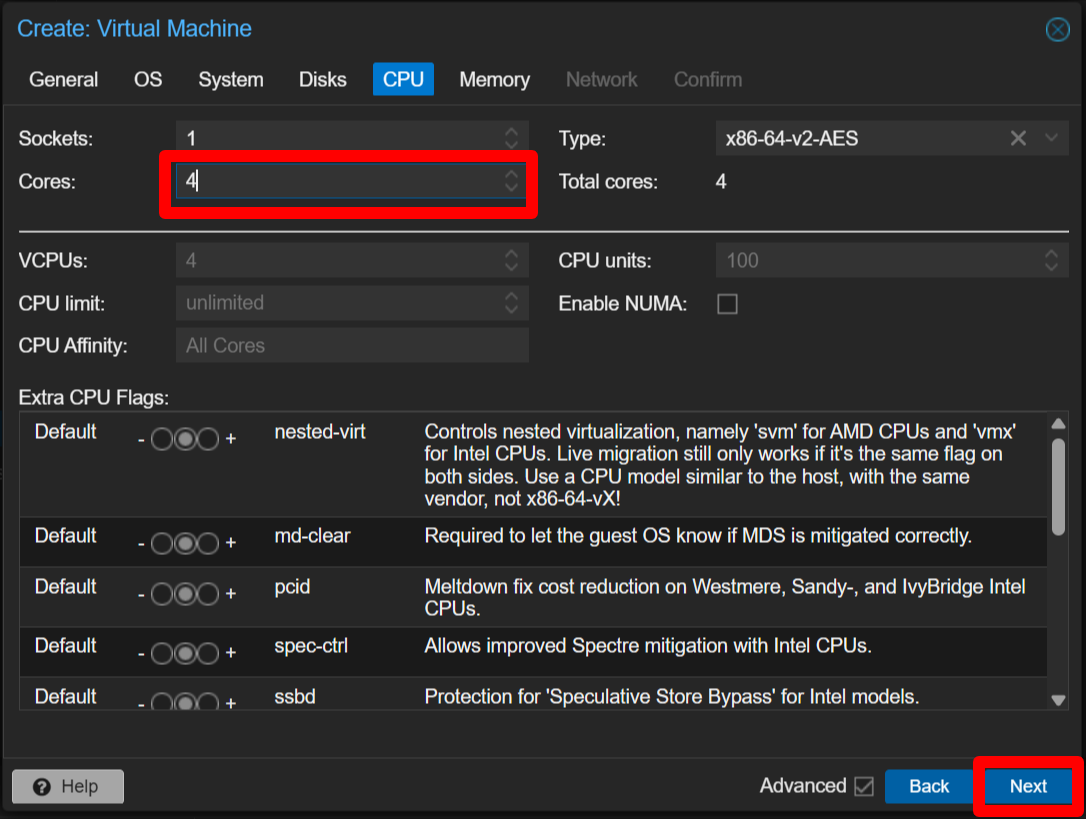

M3-1-2-5 CPU

Cores:4を指定 Nextをclickしてください。

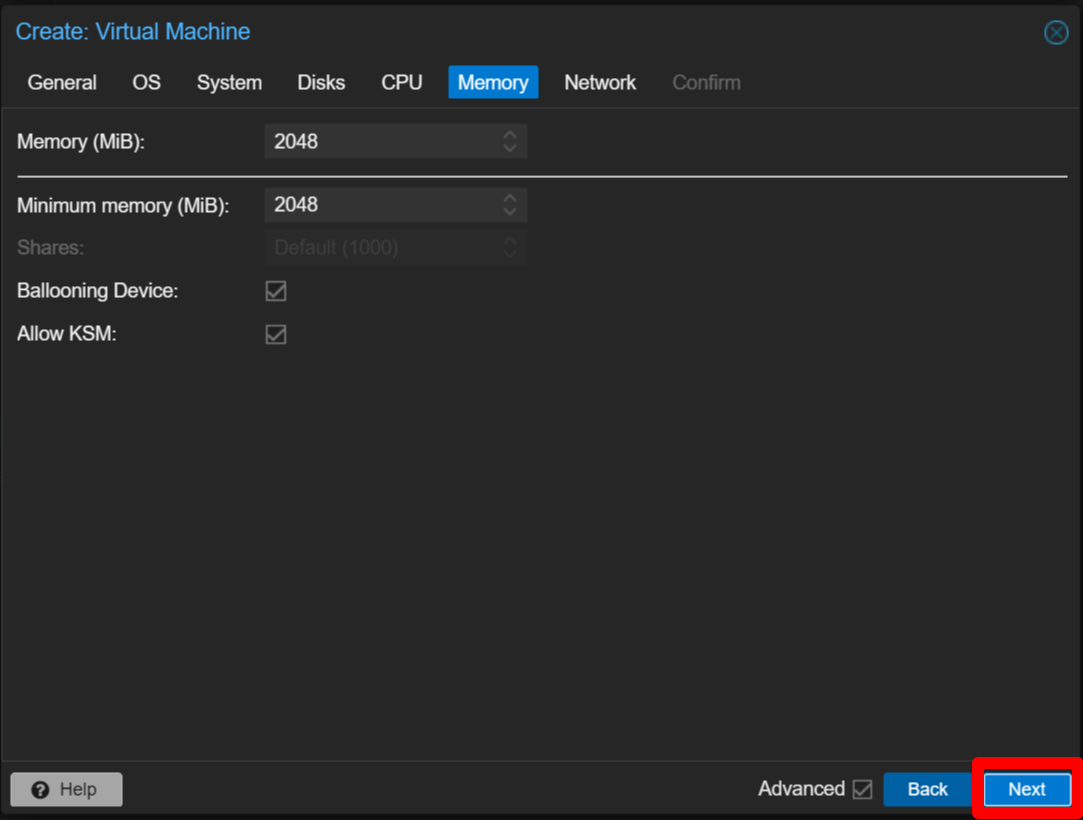

M3-1-2-6 Memory

Nextをclickしてください。

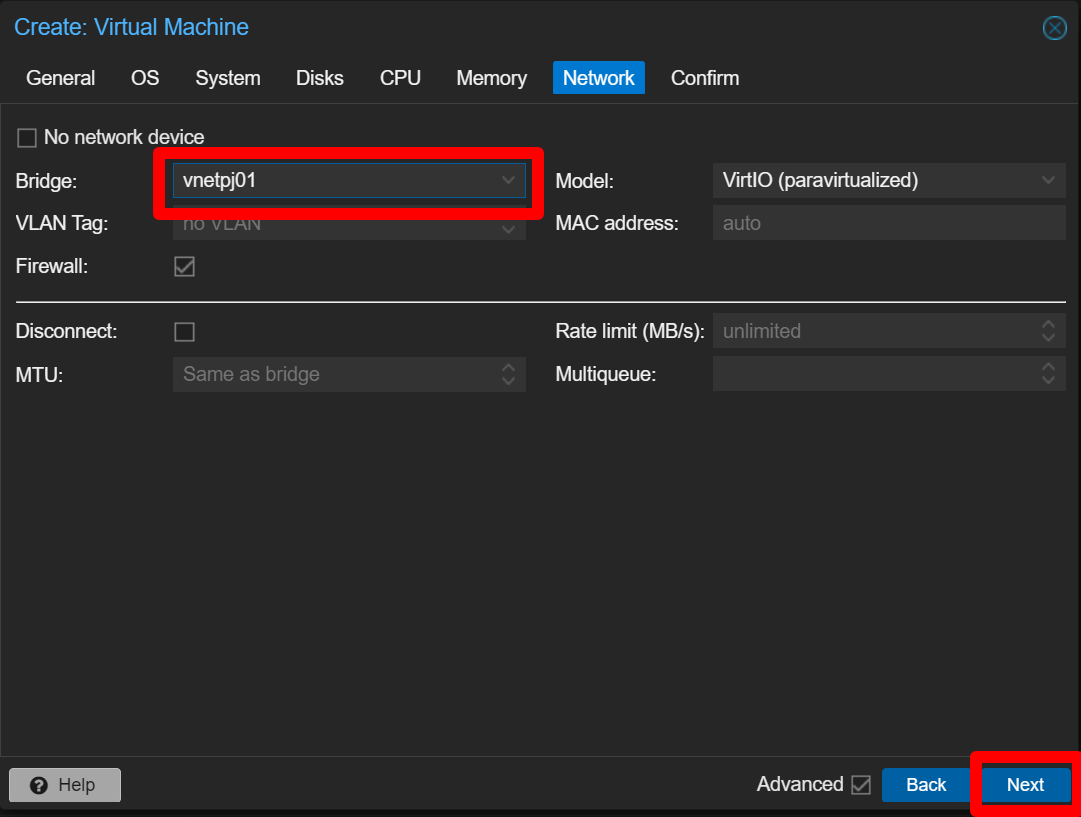

M3-1-2-7 Network

以下の値を設定し、nextをクリックしてください。

Bridge: vnetpj01 <---- ここが重要です。隔離されたネットワークvnetpj01に属するように指定しましょう。

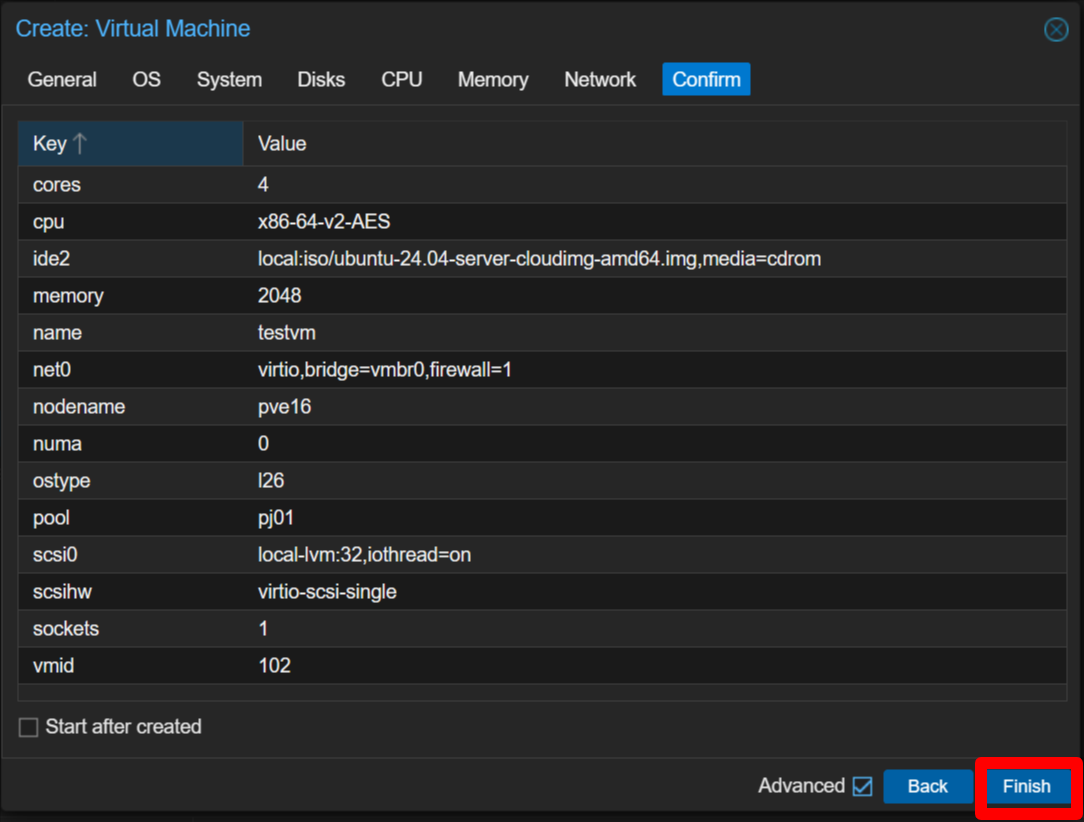

M3-1-2-8 Confirm

Finishを押してください。

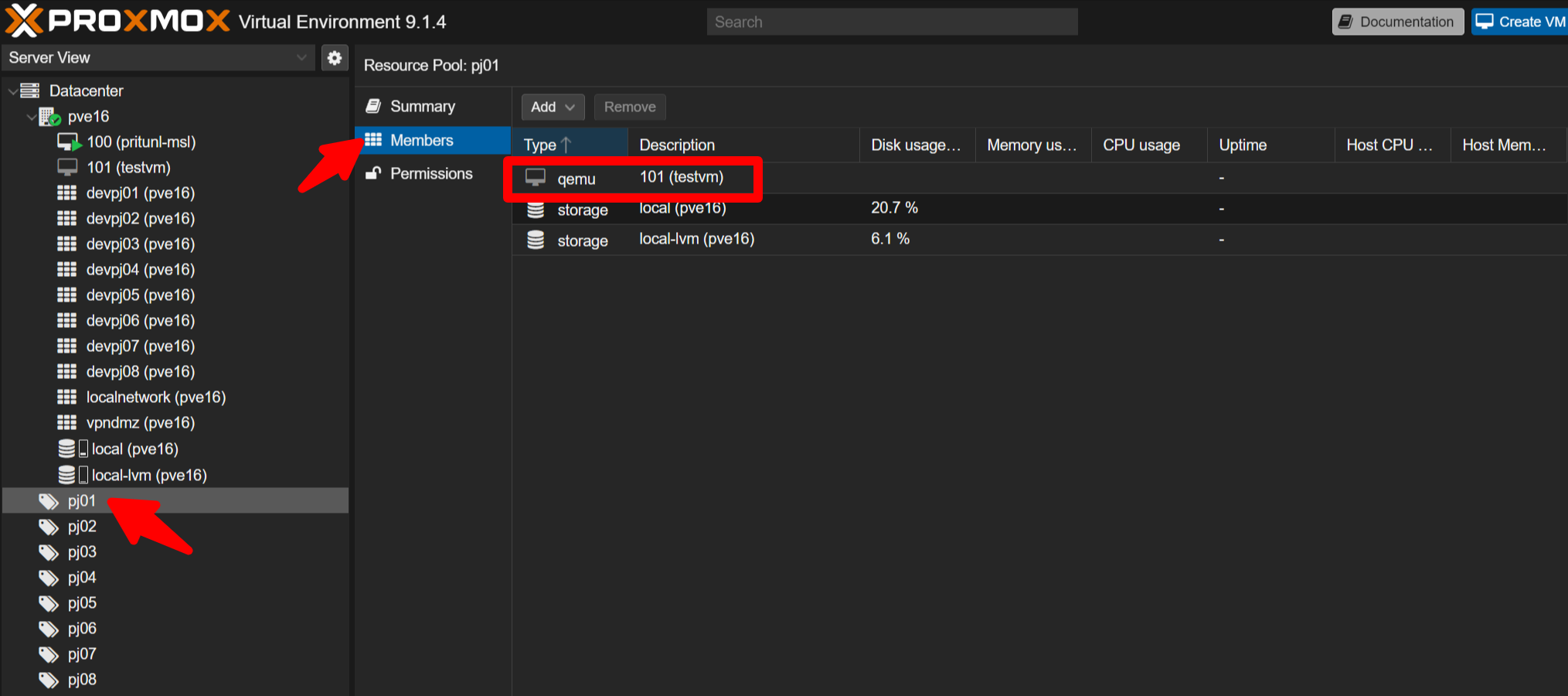

M3-1-3 作成されたVMの確認

Datacenter -> pve16 の下にtestvmが作成されていることを確認して下さい。

さらに、Datacenter -> pve16 -> pj01 -> Membersを確認してtestvm(101)がpj01のメンバとして登録されていることを確認して下さい。

ここが通常のフラットに置かれたVMと異なる部分です。

M3-2 OSのインストール。

ミッション4では、シェルで1分以内に3つのVM作成を行っていただきますので、

ここは実施してもしなくとも構いません。

または、時間が余っている場合は、後でここに戻ってきて実施しても構いません。

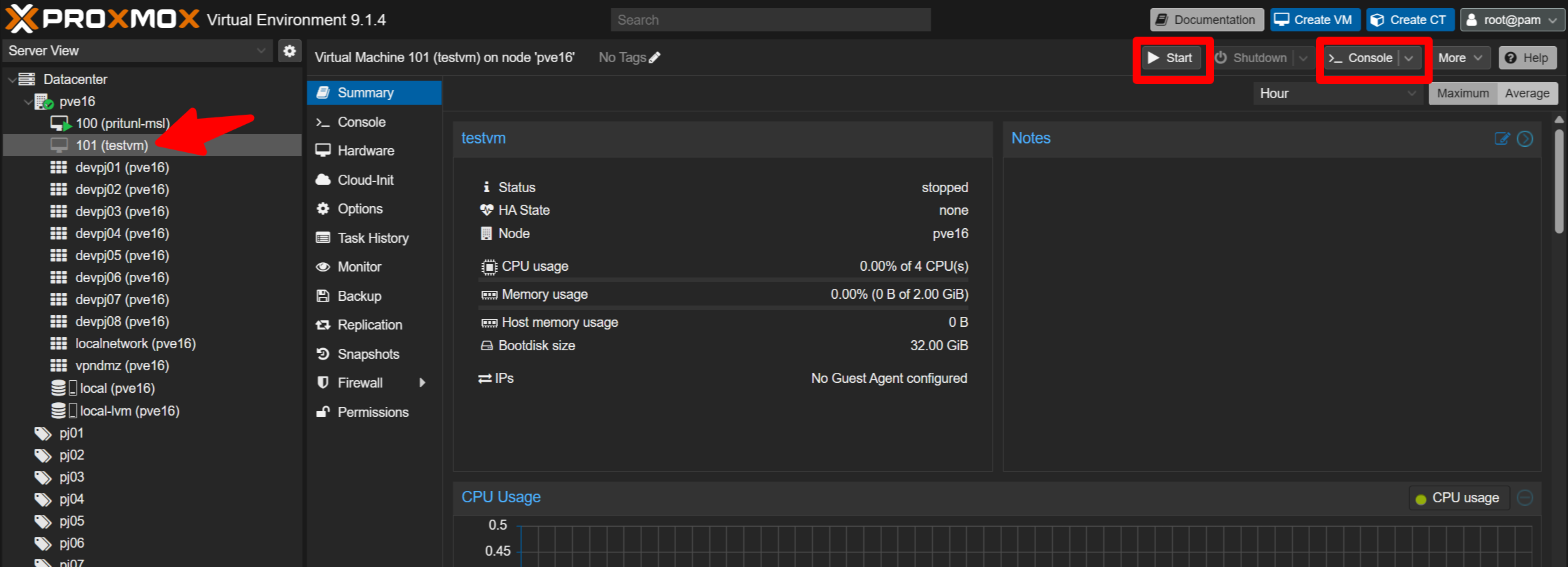

OSのインストールを実行するには以下を実施します。

Datacenter -> pve16 -> VM101(testvm)を選択し、右側のStartボタンをクリックします。

そして、Consoleをクリックします。

既にProxmoxでVMにLinuxをインストールした経験がある方は以下だけ確認しても良いかもしれません。

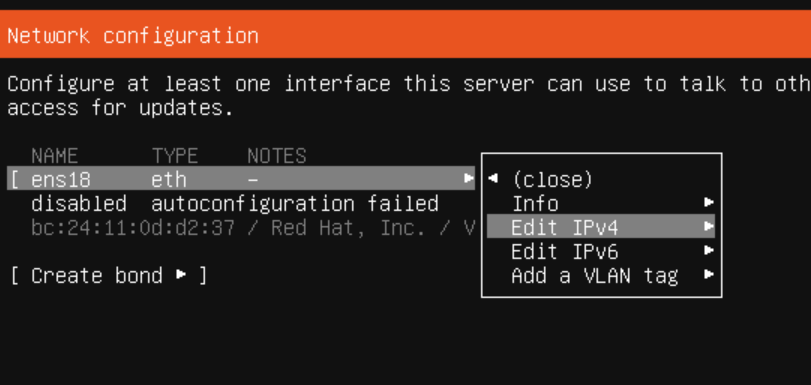

インストールしてみる場合、重要なことは、IPv4アドレスを手動で割り当てることです。

DHCPではなく、Manualで静的IPアドレスをしていしてください。

今回はPJ01の隔離ネットワークに作成したので、指定するIPアドレスは以下のように設定が必要です。

IPv4 method: Manual

Subnet: 172.31.16.0/24

Address: 172.31.16.1~172.31.16.253までのどれか

Gateway: 172.31.16.254 <----- 各隔離ネットワークともにGWアドレスは.254

# 割り当てたネットワークアドレスのブロードキャストアドレスとGWアドレスを除いた最後のアドレスになります。

# また、以降のミッションで172.31.16.200, 172.31.16.201を使用するので、これも使わないでください。

Name: Server: 1.1.1.1 <----- このミッションでは1.1.1.1を使用してください。Ubuntu 24.04 ServerのIPアドレス割り当て画面

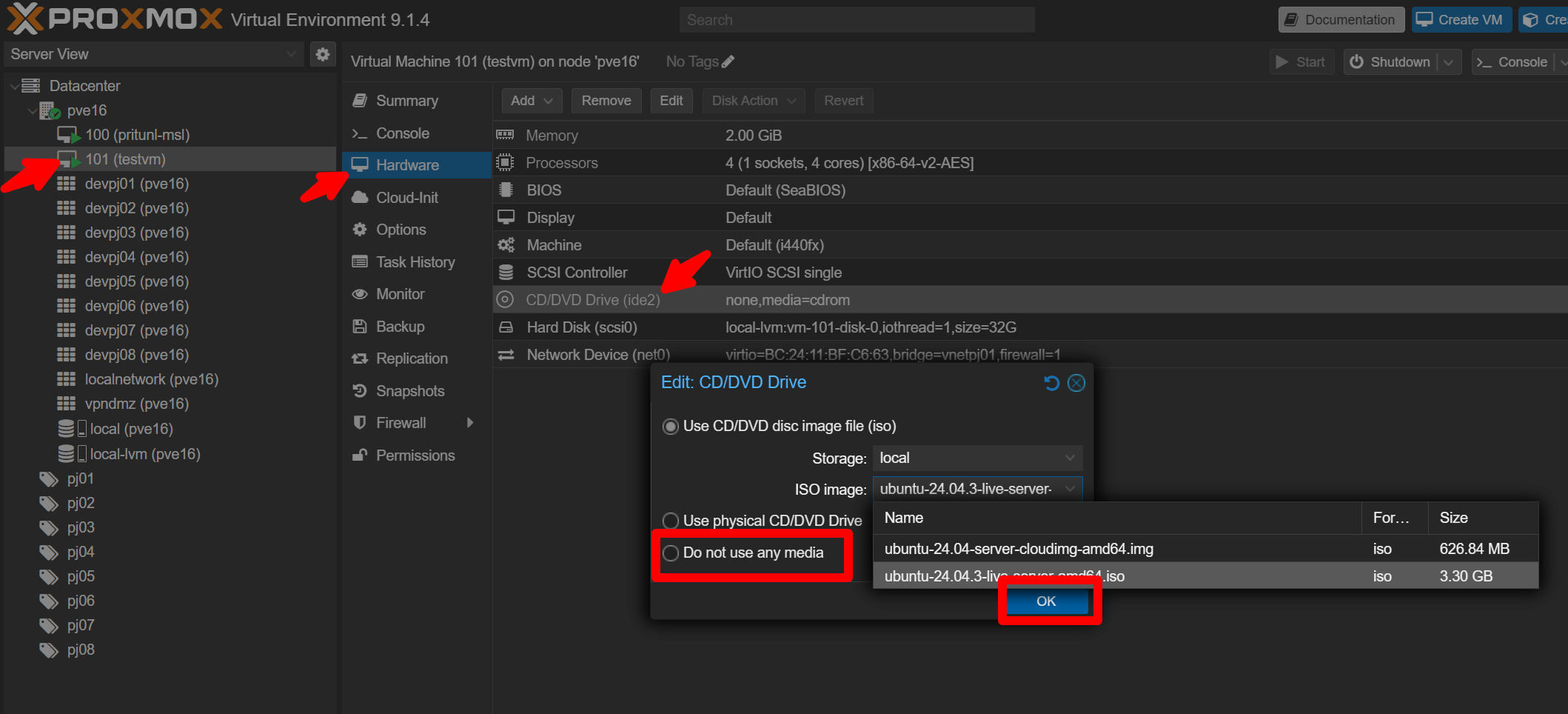

インストール完了後のreboot時、インストール媒体を取り外す必要が出てきます。

Datacenter -> pve16 -> VM101(testvm) -> Hardware -> CD/DVD Driveをダブルクリックし、

Do Not use any mediaをクリックし媒体を取り出します。

M3 ラップアップ

このミッションでは、以下を確認できました

- 隔離されたネットワークにVMを構築するときに必要な作業を学びました

- VM構築時にpoolを指定する

- VM構築時にNICの接続先ブリッジにvnetpjXXを指定する

—Mission3 Accomplished!—

Mission 4 隔離された環境間でVMが通信できない事を確認し完全隔離を体験しましょう。目安:20分

M4-1 このミッションについて

ここでは、VM自動プロビジョニングシェルを実行し、以下3つのVMを自動構築します。

- demo-vm11,demo-vm12の2つのVMをpj01に構築

- demo-vm2をpj02に構築

Proxmoxコンソールを表示してください。

Proxmoxコンソールは既にMission2-2で開いているはずですが、閉じてしまった方は以下を参考にしてください。

参考:Proxmoxコンソールへの接続方法。

https://172.16.21.1:8006

User name:root

Password:zelogxdemo

Realm:Linux PAM standard authenticationログインしたら、左のtreeから

Datacenter -> pve16 を選択

右側情報の”>_ Shell”をクリックしてください。Proxmoxコンソールが開きます。

M4-2 このミッションに必要なVMを3つを自動構築します。

以下のコマンドを投入しVM3つを自動構築しましょう。 約1分程度で3つのVM構築が完了します。

cd /root/msl-setup-pro-1.1.1_corporate/

./demo_create_vm11.sh

./demo_create_vm12.sh

./demo_create_vm2.shこの自動VM構築シェルはこのデモに特化したものなので、汎用性が低く現時点では 製品には付属しておりません。

ただし、このデモを体験した頂いた方でCorporateをご購入いただいた方には特別 差し上げております。必要な方は[email protected]までご連絡ください。

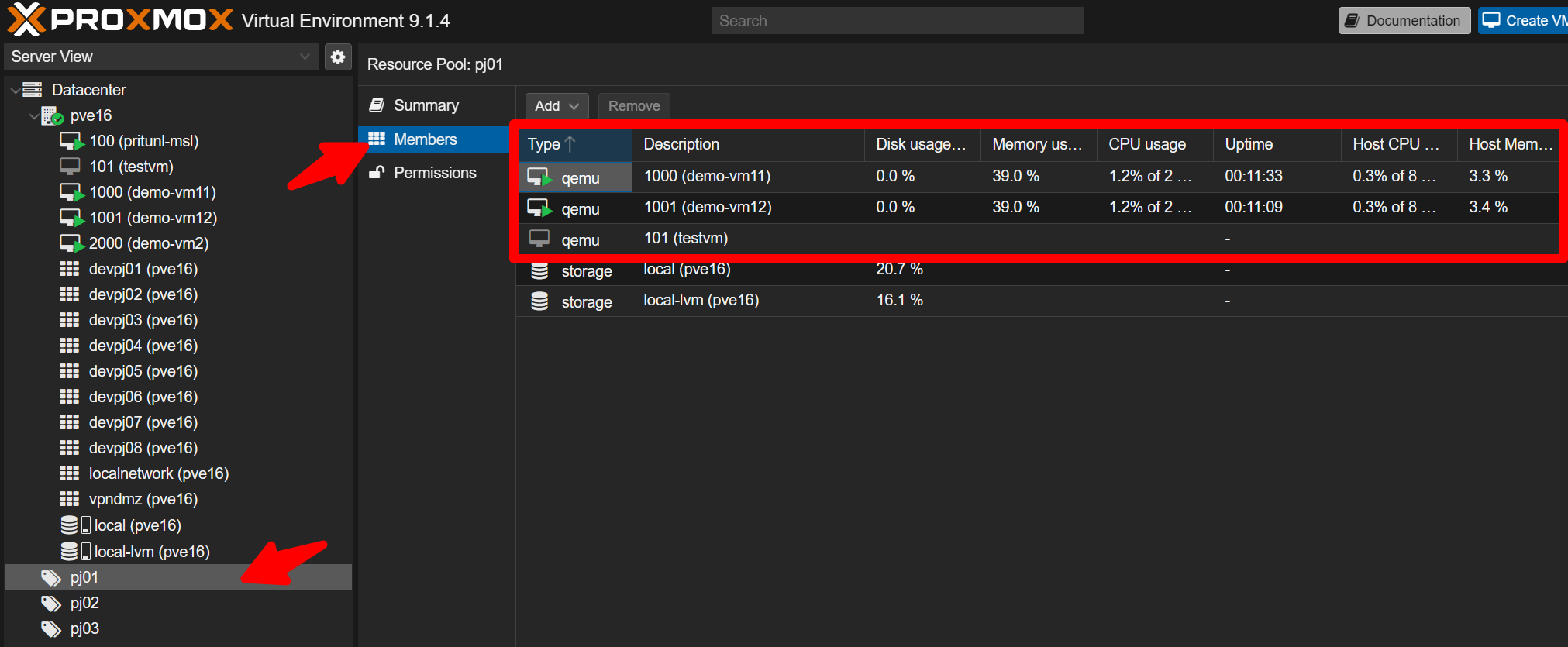

M4-3 作成されたVMの確認

Datacenter -> pve16 の下に以下の3つのVMが作成されていることを確認して下さい。

- 1000(demo-vm11)

- 1001(demo-vm12)

- 2000(demo-vm2)

さらに、Datacenter -> pve16 -> pj01 -> Membersを確認して以下のVMが pj01のメンバとして登録されていることを確認して下さい。

- 1000(demo-vm11)

- 1001(demo-vm12)

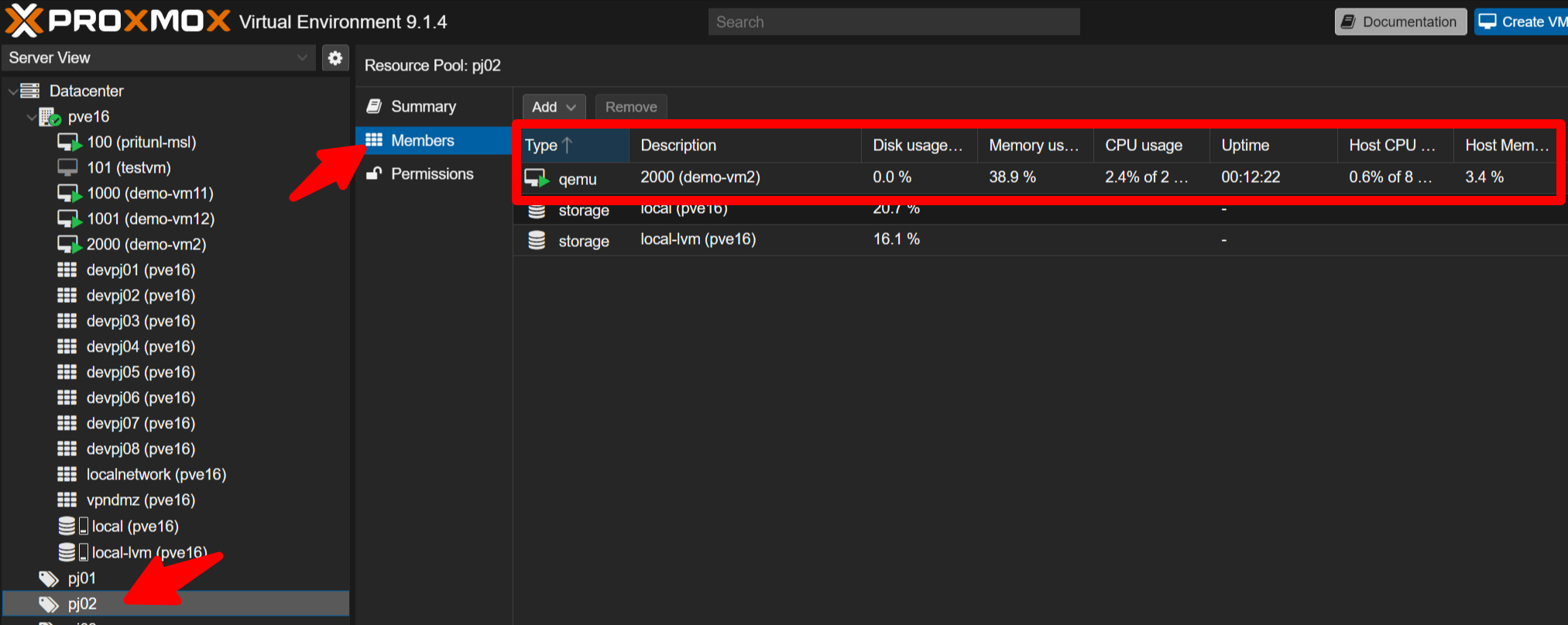

Datacenter -> pve16 -> pj02 -> Membersも確認して以下のVMが pj02のメンバとして登録されていることを確認して下さい。

- 2000(demo-vm2)

ここが通常のフラットに置かれたVMと異なる部分です。 それぞれのVMがpj01という隔離環境とpj02という隔離完了に配置されている事が確認できます。

M4-4 VM1から疎通確認を実施

Datacenter -> pve16 -> 1000(demo-vm11)をダブルクリックで、VMのコンソールが

開きます。開いたら、以下のクレデンシャルを使用してログインしてください。

User:root

Password:zelogx

ログインが完了したら、以下のコマンドを投入し同じプロジェクトに属するVM12に通信できている ことを確認します。

ping 172.31.16.201 #<----同じPJに属するVM12のアドレスです。

# 以下のように表示されたら通信できています。

PING 172.31.16.201 (172.31.16.201) 56(84) bytes of data.

64 bytes from 172.31.16.201: icmp_seq=1 ttl=64 time=0.249 ms

64 bytes from 172.31.16.201: icmp_seq=2 ttl=64 time=0.218 ms

64 bytes from 172.31.16.201: icmp_seq=3 ttl=64 time=0.201 ms

64 bytes from 172.31.16.201: icmp_seq=4 ttl=64 time=0.087 ms

# <CTRL+C>で停止通信できている事を確認できましたか。 sshなどで、確認してみても構いません。また、詳しい方はarpテーブルを見てみるのも良いかもしれません。

次は以下のコマンドを投入し別PJに属するVM2に通信できないことを確認します。

ping 172.31.17.200 #<----同じPJに属するVM12のアドレスです。

# 以下のように表示されて止まったら、通信できていません。

PING 172.31.17.200 (172.31.17.200) 56(84) bytes of data.

# <CTRL+C>で停止通信できない事を確認できましたか。

同様に、以下のコマンドを投入し同じPJに属するGWに通信できている ことを確認します。

ping 172.31.16.254 #<----同じPJに属するGWのアドレスです。

# 以下のように表示されたら通信できています。

PING 172.31.16.254 (172.31.16.254) 56(84) bytes of data.

64 bytes from 172.31.16.254: icmp_seq=1 ttl=64 time=0.249 ms

64 bytes from 172.31.16.254: icmp_seq=2 ttl=64 time=0.218 ms

64 bytes from 172.31.16.254: icmp_seq=3 ttl=64 time=0.201 ms

64 bytes from 172.31.16.254: icmp_seq=4 ttl=64 time=0.087 ms

# <CTRL+C>で停止通信できている事を確認できましたか。

VM11,VM12,VM2どれも同じクレデンシャルでログイン可能です。 時間があったら、逆向きのpingでの通信確認、FirewallなどがVMで起動してない事 などお好きにご確認ください。

M4 ラップアップ

このミッションでは、以下を確認できました

- 隔離されたネットワークに属したVM同士は互いに通信可能であること

- 別ネットワークにいるVMとは通信できないこと

—Mission4 Accomplished!—

Mission 5 Proxmox セルフケアダッシュボードの体験。目安:20分

ここでは、現在生成したVPNプロファイルでのVPN接続へ変更するとややこしいことになる ので、あなたが現在接続しているVPN接続のまま、さきほどあなたが構築した環境の Proxmox セルフケアダッシュボードにアクセスして頂きます。

Proxmoxダッシュボードはそれぞれの隔離されたネットワーク内から。開くことが出来ます

それぞれの隔離環境上のアクセスURLは以下の通りです。

なお、現在あなたはMainLanに接続されているため、全てのダッシュボードにアクセスが可能です。

pj01: https://172.31.16.254:8006

pj02: https://172.31.17.254:8006

pj03: https://172.31.18.254:8006

pj04: https://172.31.19.254:8006

pj05: https://172.31.20.254:8006

pj06: https://172.31.21.254:8006

pj07: https://172.31.22.254:8006

pj08: https://172.31.23.254:8006

M2-2の最後に表示されたユーザ名、パスワードを使ってpj01にログインしてみましょう。

- pj01: https://172.31.16.254:8006 をブラウザで開きます。

- User name:pj01Admin

- Password:<M2-2で表示されたパスワード>

- Realm: “Proxmox VE authentication server” <----- 注意

確認して下さい。

まず、vmbr0上に作られたプロジェクト共有のVMであるPritunl VM(VMID:100)は、この画面

には表示されていません。隔離ネットワークのVMではないからです。

そしてMission4でpj01上に作成したVMだけが見えています。

- 100(testvm) <— スキップした方には表示されません

- 1000(demo-vm11)

- 1001(demo-vm12)

このユーザはこのVMに対してだけ、起動、停止、スナップショット作成、バックアップ等の 操作が出来ます。 つまりこのユーザは、共有のVMを触る事が出来ない。PJ01に属しているVMしか見ることが 出来ないという事です。

同様に今度はpj02にログインしてみましょう。

pj01: https://172.31.17.254:8006 をブラウザで開きます。

User name:pj02Admin

Password:<M2-2で表示されたパスワード>

Realm: “Proxmox VE authentication server” <----- 注意

確認して下さい。 Mission4でpj02上に作成したVMだけが見えています。

- 2000(demo-vm2)

また、各VMを右クリックすれば、shutdown操作や、起動操作、スナップショット作成、バックアップ作成などが可能である事が判るともいます。

更に、各隔離環境の中にVMを更に作成、削除する事も可能です。

M5 ラップアップ

このミッションでは、以下を確認できました

- vmbr0上に作られたPritunl VMは。どのプロジェクトにも属していない≒MainLanもプロジェクトネットワークから隔離されている

- 隔離されたネットワーク毎にProxmox Adminアカウントが作成される。

- そのアカウントを使用してVPNユーザが所属するプロジェクトのみ見える、Proxmoxダッシュボードが作られる

- 隔離されたネットワーク毎にGWにアクセスする事により、VPNクライアントユーザの手でVMの作成、削除、起動、停止、スナップショット作成、バックアップ取得などが可能

Mission accomplished! これで、デモは完了しました。 最後にラップアップをしましょう。 あなたは今回のミッションで以下を確認しました。

- VPNユーザがどのようにしてVPNサーバに接続するのか。

- MSL Setupの実際のインストールを体験。

- Pritunlの初期セットアップ

- VPNユーザの管理の容易さ。(OpenVPN、WireguardでのCLIでのプロファイル管理はもう必要ありません)

- 各VPNユーザのVPNプロファイルのダウンロード方法の容易さ。

- 各隔離環境上へのVM構築方法の容易さ。

- セルフケアポータルで、各隔離環境上のVMを管理する方法。

お疲れさまでした。VPNは切断して構いません。

また、VPNプロファイルもミッション時間終了時にサーバ上から自動削除されるので、クライアントから削除して構いません。

なお、本デモにおいてフィードバックを頂けると嬉しいです。

フィードバック[email protected]にメールで送信してください。