MSL Setup Pro が想定する、分離されたマルチプロジェクト向けの利用事例。Androidモバイル分散開発チーム、企業ネットワークのアドオン、AD試験環境、マルウェア解析環境など。

Proxmox 上で Zelogx MSL Setup を活用する実践的な使い方。

下のカードのタイトルをクリックすると、ページ下部の詳細セクション(図付き)へ移動します。

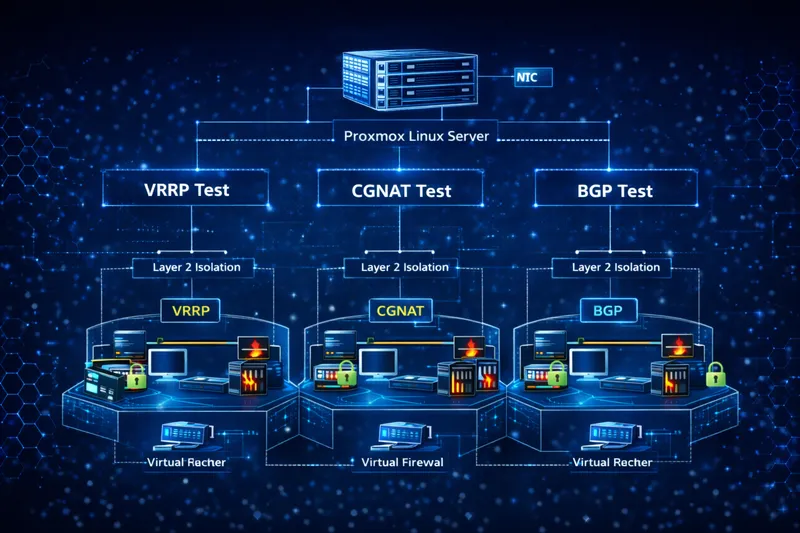

仮想アプライアンスを使用してルータ/ファイアウォール/ロードバランサなどの設定を、本番と切り離した L2 分離環境で事前検証するシナリオです。

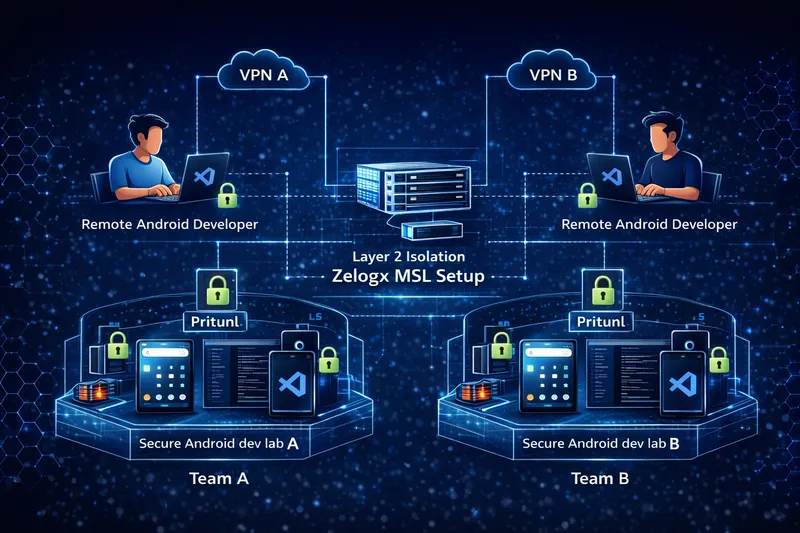

複数のプロジェクトやクライアント案件を同じ企業ネットワーク上で動かしていると、 プロジェクト間でシステムやデータが意図せず見えてしまったり、 社外パートナーに社内バックエンドを隔離しづらいという問題が生じます。

Zelogx MSL Setup を使うと、1台の Proxmox ホスト上で、プロジェクトごとに L2 レベルで分離されたネットワークと VPN 入口を用意できます。 これにより、あるプロジェクトの環境が別プロジェクトから見えてしまうリスクを抑えつつ、 外部委託メンバーやパートナーには、必要な開発環境とバックエンドだけをピンポイントで公開できます。

社内チーム向けの隔離開発環境としても使えますし、 受託開発や MSP で「クライアントごとの専用開発環境」を提供する用途にもそのまま流用できます。 また、都度パブリッククラウドにデモ/PoC環境を立てる必要が減るため、 思わぬクラウド費用の増加を抑える効果も期待できます。

Who it's for

Who it's for

最終的な本番ビルドやストア申請は、専用のビルドマシンが必要になる場合もありますが、 サーバ側の Linux 上で VS Code Server を起動すれば、 遠隔にいる開発者もブラウザでプロジェクト専用の dev lab にリモート接続して、パワフルなサーバ上のVMで開発に専念することができます。

このように MSL Setup を利用することで、クロスプラットフォーム対応のセキュアなモバイルアプリ/Android チーム開発環境を、 短時間で複数立ち上げることができます。さらに、そのような環境を前提にした DevSecOps ライフサイクルも回しやすくなります。

ドメインコントローラーや脆弱なクライアントを本番機と同一ネットワークに置くと、意図しない影響が発生する恐れがあります。

テストVMからの誤ったGPOやDNSの変更が本番環境に接続されていると、深刻な障害を引き起こす可能性があります。

Who it's for

Who it's for

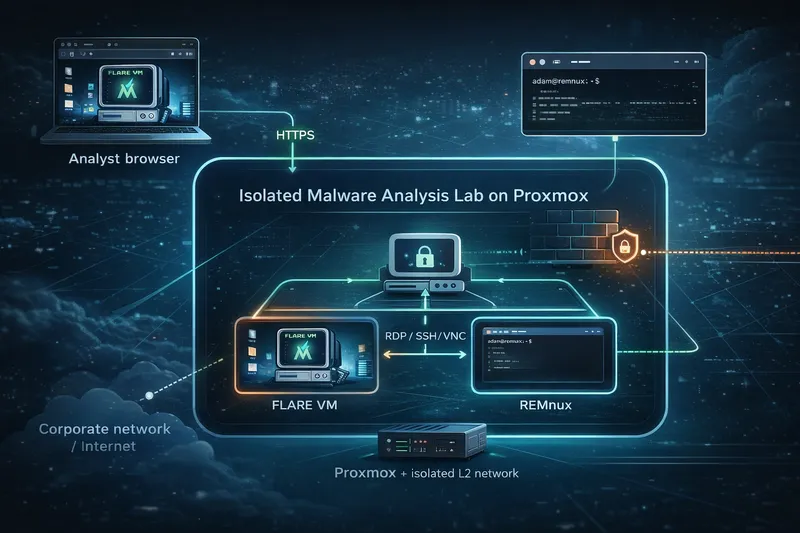

マルウェアサンプルは、自己増殖したり、システム設定を書き換えたり、認証情報を社外システムへ送信しようとする場合があります。 そのため動的解析ラボは、本番ネットワークやインターネットから厳格に分離しつつ、実際に近い OS 挙動を観察できる構成が求められます。

さらにランサムウェアの場合、テスト中にシステム全体のボリュームが暗号化されることもあるため、 VM のスナップショット運用は、環境を素早く初期状態に戻してテストを繰り返すうえで欠かせない仕組みになります。

この種の環境でよく使われるツール構成の一例は次のとおりです。

Proxmox と Zelogx MSL Setup を組み合わせることで、 本番ネットワークやデータには一切触れさせずに、 隔離ラボ内でマルウェア検証を繰り返し実施できます。

ペネトレーションテスト用ラボや CTF 環境では、意図的に脆弱なイメージや誤設定されたサービス、攻撃ツールを多数動かします。 これらが本番環境と同じネットワーク上にあると、誤ってスキャンしたり、ラテラルムーブメントや情報漏えいを招くリスクが現実的に発生します。

Proxmox と Zelogx MSL Setup を組み合わせることで、チームやトレーニングクラスごとに完全分離された L2 ネットワークを割り当てられます。

Proxmox と Zelogx MSL Setup により、インストラクターは 現実的な攻撃演習を分離されたラボセグメント内で実施しつつ、 社内資産やユーザーデータを演習の射程外に保てます。

Who it's for

Who it's for

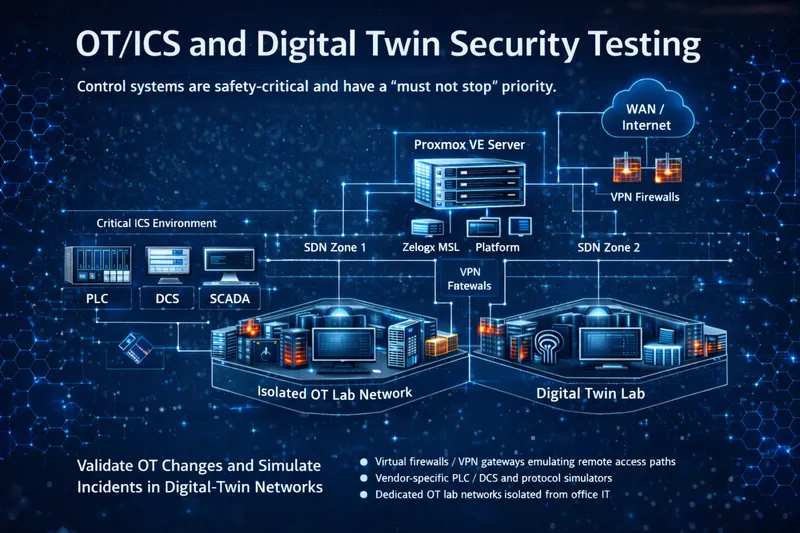

産業用制御システム(ICS)や OT ネットワークは、 本番では「止めてはいけない」プロセスを支えることが多く、 ファイアウォール設定やリモートアクセス、セグメント構成の変更を いきなり本番で試すことはできません。

そのため、多くの組織ではデジタルツインやシミュレーション環境を構築し、 変更を事前にテスト・検証しています。

Proxmox と Zelogx MSL Setup を用いることで、こうしたデジタルツインを分離された SDN ゾーン上に配置できます。

Proxmox と Zelogx MSL Setup を使えば、 OT エンジニアはデジタルツイン上で変更検証やインシデントシミュレーションを行いながら、 実際のプラントや制御システムには一切手を触れずに済みます。

解体と再構築を前提とした環境は、他のシステムとネットワークを共有すべきではありません。

ネットワークの分離は監査やコンプライアンスの説明も簡素化します。

Who it's for

Who it's for

VRRP や動的ルーティング、CGNAT などのネットワークアプライアンス設定を本番ネットワーク上で直接試すと、誤設定によってゲートウェイの切り替えや経路変更が実際に発生し、業務トラフィックへ影響を与えるリスクがあります。

MSL Setup 上に専用の L2 セグメントとテスト用 VM 群(仮想ルータ/仮想 FW/トラフィックジェネレータなど)を用意することで、本番と同じアドレス設計・VRRP グループ ID・NAT ルールを再現しつつも、影響範囲をラボ内に完全に閉じ込めることができます。

フェイルオーバーテストやパケットキャプチャ、スループット評価を安心して繰り返せるため、変更申請前の事前検証環境として利用できます。

公開サーバー(ゲームサーバー、メディア配信など)は侵害される可能性があり、分離により被害範囲を限定できます。

ネットワークを分離することで、コンプライアンスやフォレンジックの説明も容易になります。

Who it's for