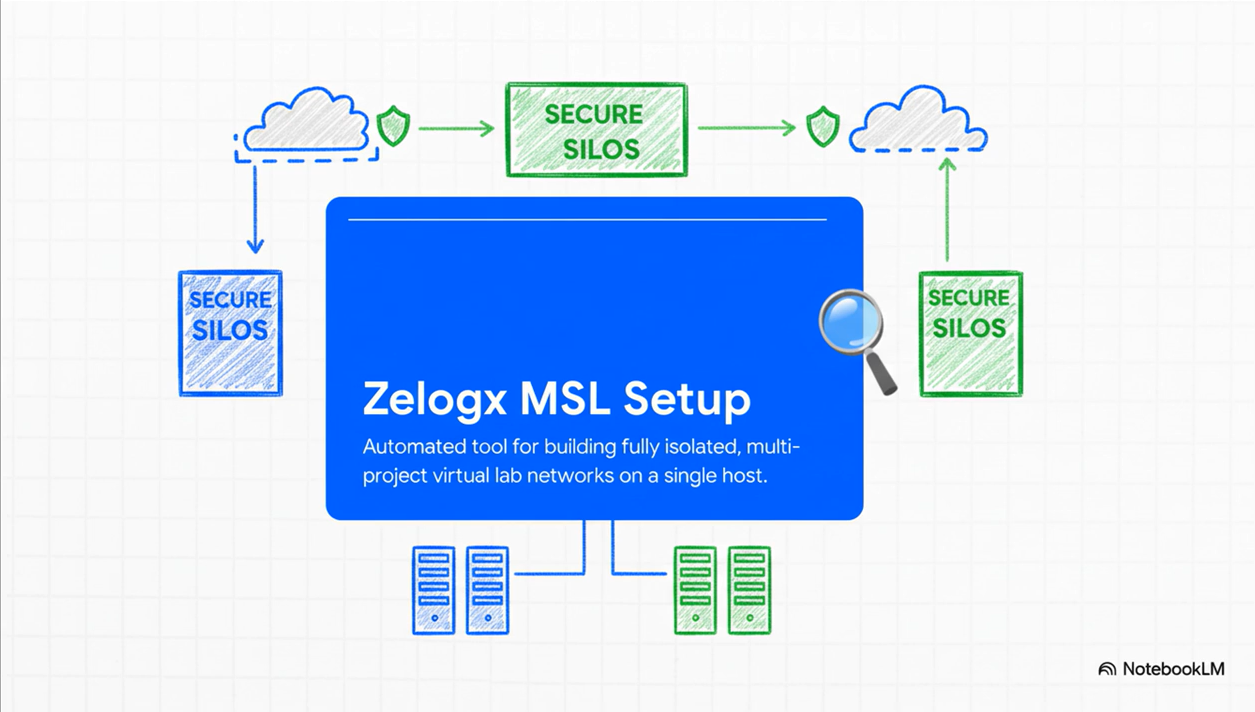

| アプローチ / 機能 | 素のhypervisor | パブリッククラウド (IaaS) | MSL Setup – マルチテナント化ツール |

|---|---|---|---|

| 構築速度 | なし | セキュリティ設計、実装、検証が必要 | +10~20分、完全に自動化 |

| マルチテナント | なし | あり | あり |

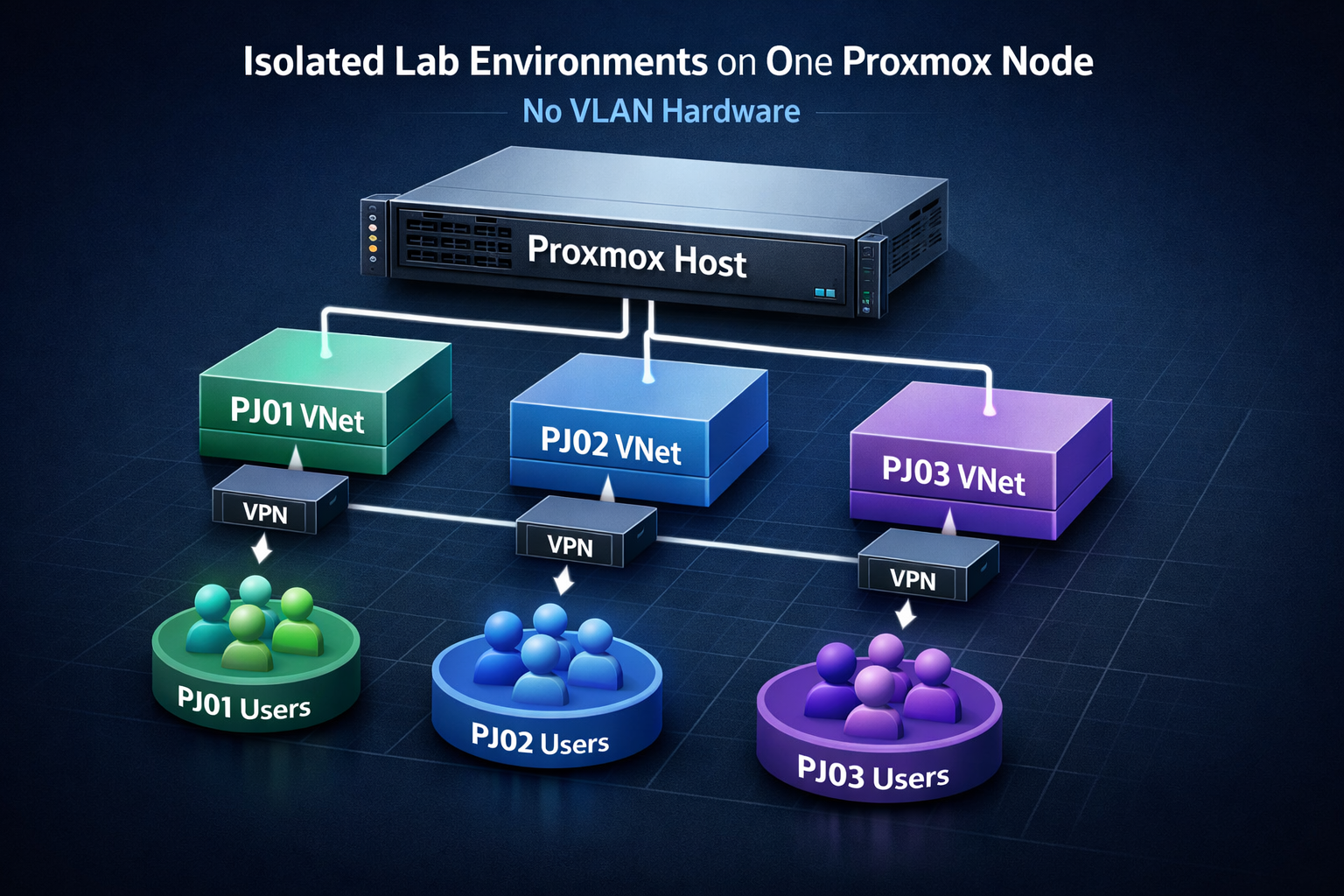

| ネットワーク分離 | なし | 強力だが複雑なVPC、Security group、subnet設計が必要 | L2レベルのプロジェクト分離済み |

| VPNアクセス | VPN設計、構築、CLIによる ユーザ鍵管理、操作マニュアル |

追加のマネージドVPNサービスと従量課金 | MFA,ユーザ管理付きVPNサーバ |

| 運用コスト | 低OPEX | 初期定額+従量課金制 | 低OPEX — サーバスペック内で無制限 |

| セキュリティリスク | 高 | 適切なセキュリティ設計・運用が必要 | 低 |